IdP の管理

項目一覧

MongoDB フェデレーティッド認証は、多くの MongoDB システムに認証情報をリンクします。 MongoDB Cloud Manager は、フェデレーティッド ID 管理モデルを使用して認証を実装します。

FEMモデルを使用する場合

会社では ID プロバイダー( IdP )を使用して認証情報を管理しています。 IdPを使用すると、会社はウェブ全体で他のサービスで認証することができます。

IdPから渡されたデータを使用して認証するように Cloud Manager を構成します。

MongoDB ではなく IdP が認証情報を管理するため、これは SSO を超えます。ユーザーは、別のユーザー名とパスワードを記憶する必要なく、Cloud Manager を使用できます。

次の手順では、 IdPを Cloud Manager にリンクする方法を説明します。

フェデレーション管理アクセス

フェデレーティッド認証は Federation

Management Consoleから管理できます。 インスタンスにフェデレーション設定を委任している 1 つ以上の組織で Organization Ownerである限り、コンソールにアクセスできます。

手順

重要

2 段階構成

ID プロバイダーによっては、Cloud Manager などのサービス プロバイダーにリンクするときに循環ロジックが適用される場合があります。 IdPを Cloud Manager にリンクさせるには、次の手順に従います。

IdP には Cloud Manager からの値が必要です。

Cloud Manager には IdP からの値が必要です。

セットアップを簡素化するために、Cloud Manager では IdP と Cloud Manager 構成のプレースホルダー値を入力するように求められます。 これらの値は、手順の後半で置き換えます。

外部 ID プロバイダー アプリケーションを構成する

フェデレーティッド認証を設定するには、外部のSAML IdPアプリケーションが必要です。 SAML IdPでは、次の操作を行う必要があります。

Cloud Manager の新しいアプリケーションを作成します。

新しいアプリケーションの初期 SAML 値を設定します。

次のフィールドにプレースホルダー値を設定します。

SP Entity ID or Issuer

Audience URI

Assertion Consumer Service (ACS) URL

次のフィールドに有効な値を設定します。

フィールド値Signature Algorithm

署名アルゴリズムは、 IdP署名を暗号化するために使用されるアルゴリズムです。 Cloud Manager は次の署名アルゴリズム値をサポートしています。

SHA-1SHA-256

Name ID

有効なメールアドレス。

重要: Name ID は、メールアドレスであると同時に、ユーザー名でもあります。

Name ID Format

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified次の属性値の 属性名 を使用して属性を作成します。

firstNamelastName

注意

これらの属性名では、大文字と小文字が区別されます。 キャメルケース を参考に、属性名を入力します 。

これらの値を保存します。

IdPアプリケーションの初期設定が完了したら、 IdPを Cloud Manager にリンクしてユーザーのログインをフェデレーションします。

Cloud Manager に ID プロバイダーを適用する

Federation Management Consoleから Cloud Manager でフェデレーション認証を構成できます。 このコンソールを使用して、次の操作を行います。

指定された組織に属するユーザーを認証するように Identity Providers を構成します。

Cloud Manager OrganizationsをIdPに接続します。

Domains を確認して IdP に関連付け、ユーザーにその IdP を使用して認証するよう強制します。

管理コンソールを開く

MongoDB Cloud ManagerGoMongoDB Cloud Managerで、Organization Settings ページにGoします。

まだ表示されていない場合は、以下から目的の組織を選択しますナビゲーション バーのOrganizationsメニュー

[Organizations] メニューの横にある [Organization Settings] アイコンをクリックします。

[ Organization Settings ]ページが表示されます。

管理コンソールから、次の操作を行います。

クリック Add Identity Providers

まだ ID プロバイダーを構成していない場合は、Setup Identity Provider をクリックします。それ以外の場合は、Identity Providers 画面で Add Identity Provider をクリックします。

次の SAML プロトコル設定を入力または選択します。すべてのフィールドが必須です。

フィールド説明Configuration Name

このIdP構成の名前。

IdP Issuer URI

このフィールドにプレースホルダー値を指定します。 Cloud Manager メタデータを提供したら、 IdPからこのフィールドの実際の値を取得します。

IdP Single Sign-On URL

SAML AuthNRequest の受信者の URL。

このフィールドにプレースホルダー値を指定します。 Cloud Manager メタデータを提供したら、 IdPからこのフィールドの実際の値を取得します。

IdP Signature Certificate

PEM でエンコードされた IdP の公開キーの証明書。この値は IdP から取得できます。

次のいずれかを実行できます。

コンピュータから証明書をアップロードします。または、

証明書の内容をテキスト ボックスに貼り付けます。

Request Binding

AuthNRequest を送信するために使用される SAML 認証要求プロトコル バインディング。次のいずれかになります。

HTTP POSTHTTP REDIRECT

Response Signature Algorithm

SAML AuthNRequest に署名するために使用される応答アルゴリズム。次のいずれかになります。

SHA-256SHA-1

[Next] をクリックします。

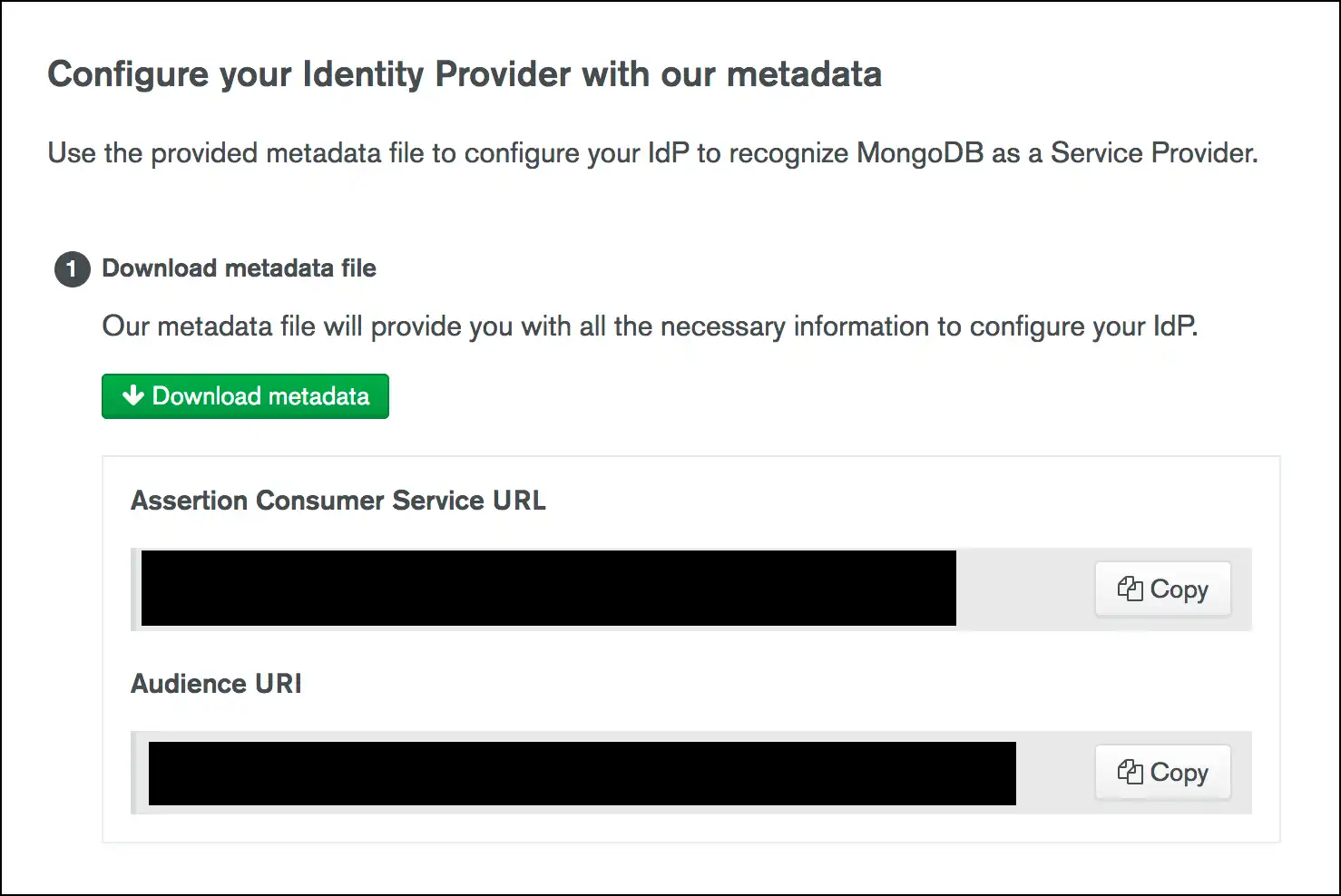

Cloud Manager メタデータを使用した ID プロバイダーの設定

Cloud Manager でIdPを設定すると、必要な Cloud Manager メタデータをIdPに提供できます。

Cloud Manager のDownload metadata Identity Provider画面で [] をクリックして、 IdPで必要とされるメタデータをダウンロードします。 Cloud Manager はデータを

.xmlファイルとして提供します。

注意

これらの値を手動でコピーして保存する場合、Cloud Manager はAssertion Consumer Service URLとAudience URIを提供します。 これらの値はメタデータのダウンロードに含まれています。

メタデータを IdP にアップロードします。

これで、Cloud Manager で最初のIdPマッピングを設定するときに設定したプレースホルダーのIdP Issuer URIとIdP Single Sign-On URLの値を置き換えるために必要な情報が手に入りました。

Cloud Manager で、リンクされたIdP Issuer URI IdP Single Sign-On URLIdP の と に設定されているプレースホルダー値を、 IdP の適切な値に変更します。

オプションで、IdP に RelayState URL を追加して、ユーザーを選択した URL に送信し、ログイン後の不要なリダイレクトを回避します。次のものを使用できます。

目的地RelayState URLMongoDB MongoDB Cloud Manager

MongoDB Cloud Managerフェデレーション管理アプリの ID プロバイダー構成用に生成されたLogin URL 。

MongoDB サポート ポータル

https://auth.mongodb.com/app/salesforce/exk1rw00vux0h1iFz297/sso/saml MongoDB University

https://auth.mongodb.com/home/mongodb_thoughtindustriesstaging_1/0oadne22vtcdV5riC297/alndnea8d6SkOGXbS297 MongoDB Community フォーラム

https://auth.mongodb.com/home/mongodbexternal_communityforums_3/0oa3bqf5mlIQvkbmF297/aln3bqgadajdHoymn297 MongoDB フィードバック エンジン

https://auth.mongodb.com/home/mongodbexternal_uservoice_1/0oa27cs0zouYPwgj0297/aln27cvudlhBT7grX297 MongoDB JIRA

https://auth.mongodb.com/app/mongodbexternal_mongodbjira_1/exk1s832qkFO3Rqox297/sso/saml Cloud Manager に戻り、 [ Finish ] をクリックします。

重要

IdPが Cloud Manager にリンクされると、 少なくとも 1 つのドメインをIdPにマッピングするまで、 Federation Management ConsoleにInactiveとして表示されます。

次のステップ

IdPを Cloud Manager に正常にリンクしたら、 1 つ以上のドメインをIdPにマッピングする必要があります。 Cloud Manager は、 IdPを通じてこれらのドメインのユーザーを認証します。