認証が必要な配置に接続するには、[Authentication] タブを使用します。MongoDB 内の認証メカニズムについて詳しくは、「認証メカニズム」を参照してください。

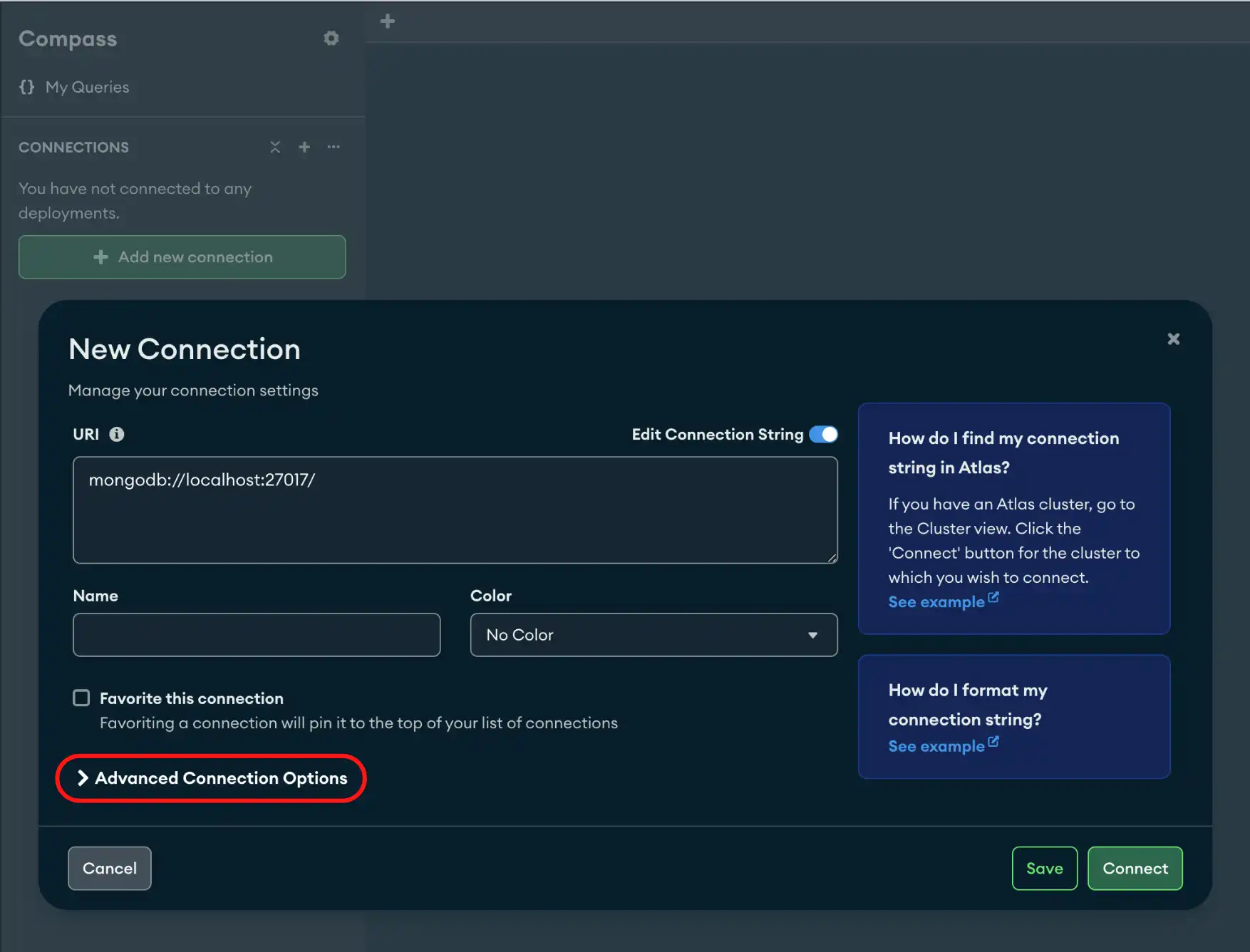

手順

[Authentication] タブをクリックします。

次のオプションから認証方法を選択します。

ユーザー名とパスワード

以下の情報を提供してください。

ユーザー名

パスワード

(任意)認証データベース

認証メカニズム:

default

Default設定では、優先順位に従い、サーバーでサポートされる最初の認証メカニズムが選択されます。Default設定では、MongoDB は以下のメカニズムを掲載順に使用して認証を試みます。SCRAM-SHA-256SCRAM-SHA-1MONGODB-CR

OIDC

配置で認証メカニズムとして OpenID Connect を使用する場合は、 OIDCを選択します。

注意

デフォルトでは 、Compass はIdP (IdP)からの oidc と offline_access のスコープをリクエストします。IdP が oidc も offline_access もサポートしていない場合、Compass はそれらのスコープをリクエストしません。IdP が oidc をサポートするが offline_access をサポートしない場合は、頻繁に再認証を行う必要があります。詳しく学ぶには、oidcIdentityProviders フィールドを参照してください。

以下の情報を提供してください。

フィールド | 説明 |

|---|---|

ユーザー名 | 任意。OpenID Connect ユーザー名。 |

認証コードフロー リダイレクト URI | 任意。認証後に IdP がリダイレクトする URI を指定します。URI は IdP の構成と一致する必要があります。デフォルトは |

ターゲット エンドポイントを信頼済みと見なす | 任意。信頼できると見なされるエンドポイントのリストに含まれていないターゲット エンドポイントへの接続をデフォルトで許可します。アクセス トークンが信頼できるサーバーに送信されるようにする際に使用します。このオプションは、信頼できるサーバーに接続する場合にのみ使用してください。 |

デバイス認証フローの有効化 | オプション。 「デバイス認証フローを表示」チェックボックス設定が有効になっている場合、Compass は認証を完了するための URL とコードを提供します。 これは安全性の低い認証フローであり、ブラウザベースの認証が利用できない場合のフォールバックとして使用できます。 |

アプリケーションレベルのプロキシ設定を使用 | オプション。Compass 設定パネルで指定されたアプリケーションレベルのプロキシ設定を使用します。デフォルトでは有効になっています。アプリケーションレベルのプロキシ設定を有効にしない場合、Compass は同じプロキシを使用してクラスタと ID プロバイダの両方に接続します。 |

認証コードリクエストでの非表示の送信 | 任意。 リプレイ攻撃を防ぐために、認証コードリクエストの一部としてランダムな を含めます。 デフォルトでは有効になっています 。 ナンスは重要なセキュリティコンポーネントです。この設定は、OIDC プロバイダーでサポートされていない場合にのみ無効にしてください。 |

x.509

配置で X.509 が認証メカニズムとして使用されている場合は、X.509を選択します。

注意

X.509 認証にはクライアント証明書が必要です。TLS を有効にしてクライアント証明書を追加するには、Compass のTLS / SSL タブを参照してください。

Kerberos

配置で認証メカニズムとして Kerberos を使用する場合は、 Kerberosを選択します。

以下の情報を提供してください。

フィールド | 説明 | ||||||

|---|---|---|---|---|---|---|---|

プリンシパル | 認証された通信のすべての参加者は「プリンシパル」と呼ばれ、すべてのプリンシパルにはユニークな名前が必要です。 | ||||||

(任意)サービス名 | |||||||

(任意)ホスト名の正規化 | Kerberos は、MongoDB Compass のプリンシパルを構築する際、ホスト名 | ||||||

(任意)サービス邦土 | サービス邦土は、Kerberos の認証サーバーがユーザを認証する権限を持つドメインです。 Canonicalize Host Nameを選択した場合は、次のいずれかのオプションを指定できます。

Kerberos でのプリンシパル名の正規化の詳細については、この RFCドキュメント を参照してください。 | ||||||

(任意)パスワードを直接入力 | 本人確認に使用されます。Kerberos のパスワード フィールドを表示するには、 showKerberosPasswordField オプションを有効にする必要があります。 |

Windows で別の Kerberos ユーザーとして認証

Windows で Kerberos を使用して認証する場合、指定する Principalは、Compass が実行されているセキュリティ コンテキストのプリンシパルと一致する必要があります。通常、これは Compass を実行中のログイン ユーザーです。

別の Kerberos ユーザーとして認証するには、選択したユーザーとして MongoDB Compass を実行し、そのユーザーのPrincipalを指定します。MongoDB Compass を別のユーザーとして実行するには、次のいずれかを実行します。

Shift を押したまま MongoDB Compass プログラム アイコンを右クリックしてRun as a different userを選択します。

runasコマンドライン ツールを使用します。たとえば、次のコマンドは、MongoDB Compass をadminという名前のユーザーとして実行します。runas /profile /user:mymachine\admin <path to MongoDB Compass>

選択したユーザーとして MongoDB Compass を起動した後、Kerberos 対応の MongoDB 配置で認証するには、対応するユーザーの Principal を指定します。

LDAP

注意

ユーザー名とパスワード認証用に構成された認証タブの例については、このページの「例」セクションを参照してください。

配置で認証メカニズムとして LDAP を使用する場合は、 LDAPを選択します。

以下の情報を提供してください。

ユーザー名

パスワード

AWS IAM

配置で認証メカニズムとして AWS IAM を使用する場合はAWS IAMを選択します。

以下のフィールドは、それぞれの AWS IAM 環境変数を使用してプラットフォーム上で定義できるため、指定は任意です。MongoDB Compassは、これらの環境変数の値を使用して認証を行います。接続文字列で指定する必要はありません。

(Optional) AWS Access Key Id

(任意)AWS シークレット アクセスキー

(任意)AWS セッショントークン

(任意)高度な接続設定オプションについては、 [詳細 ] タブをクリックします。

Tip

配置から接続を切断するには、「MongoDB から接続を切断する」を参照してください。

例

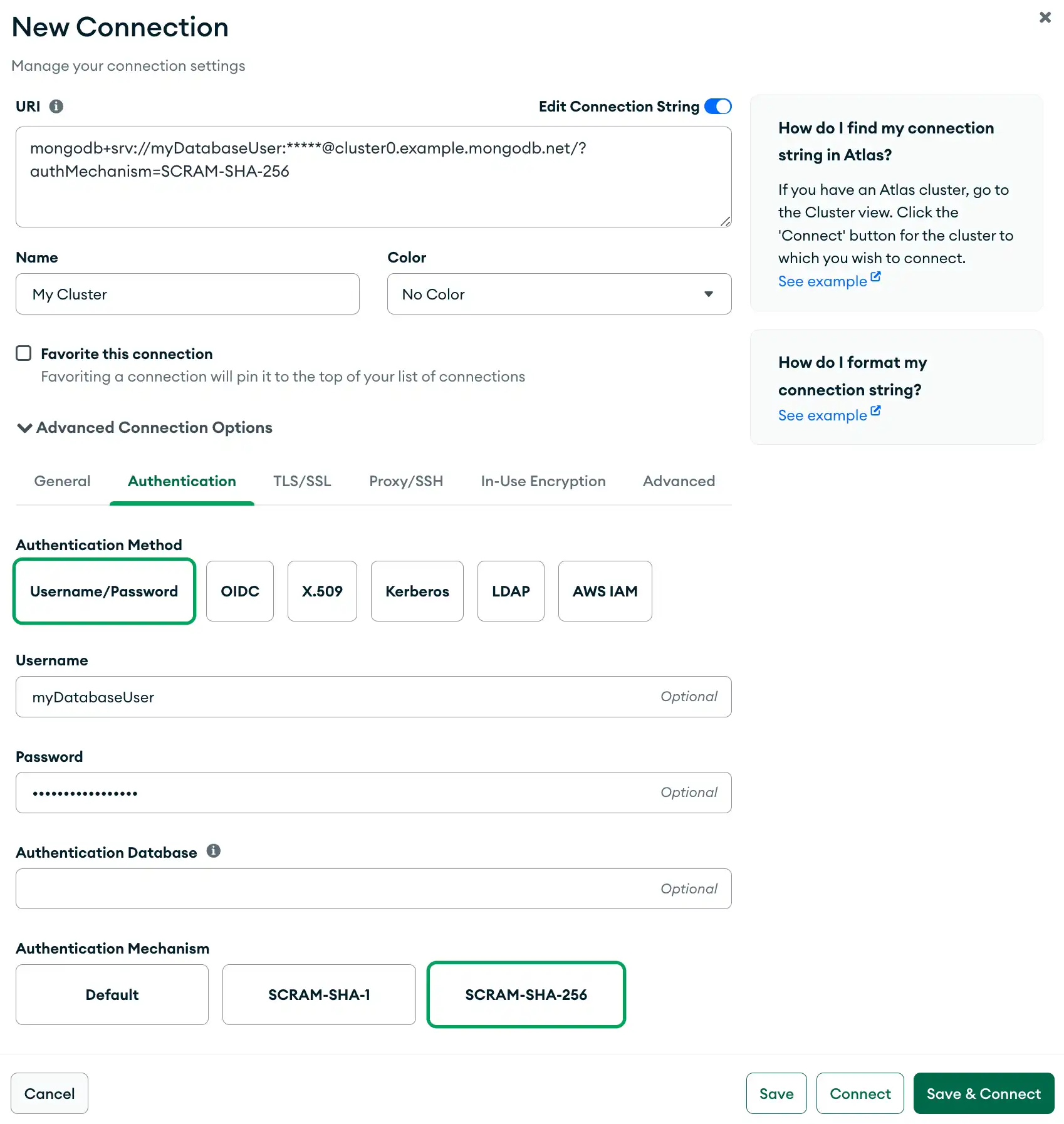

ユーザー名とパスワード認証

次の例では、Authentication タブで SCRAM-SHA-256 を使用して、ユーザー名とパスワードによる認証接続を指定します。

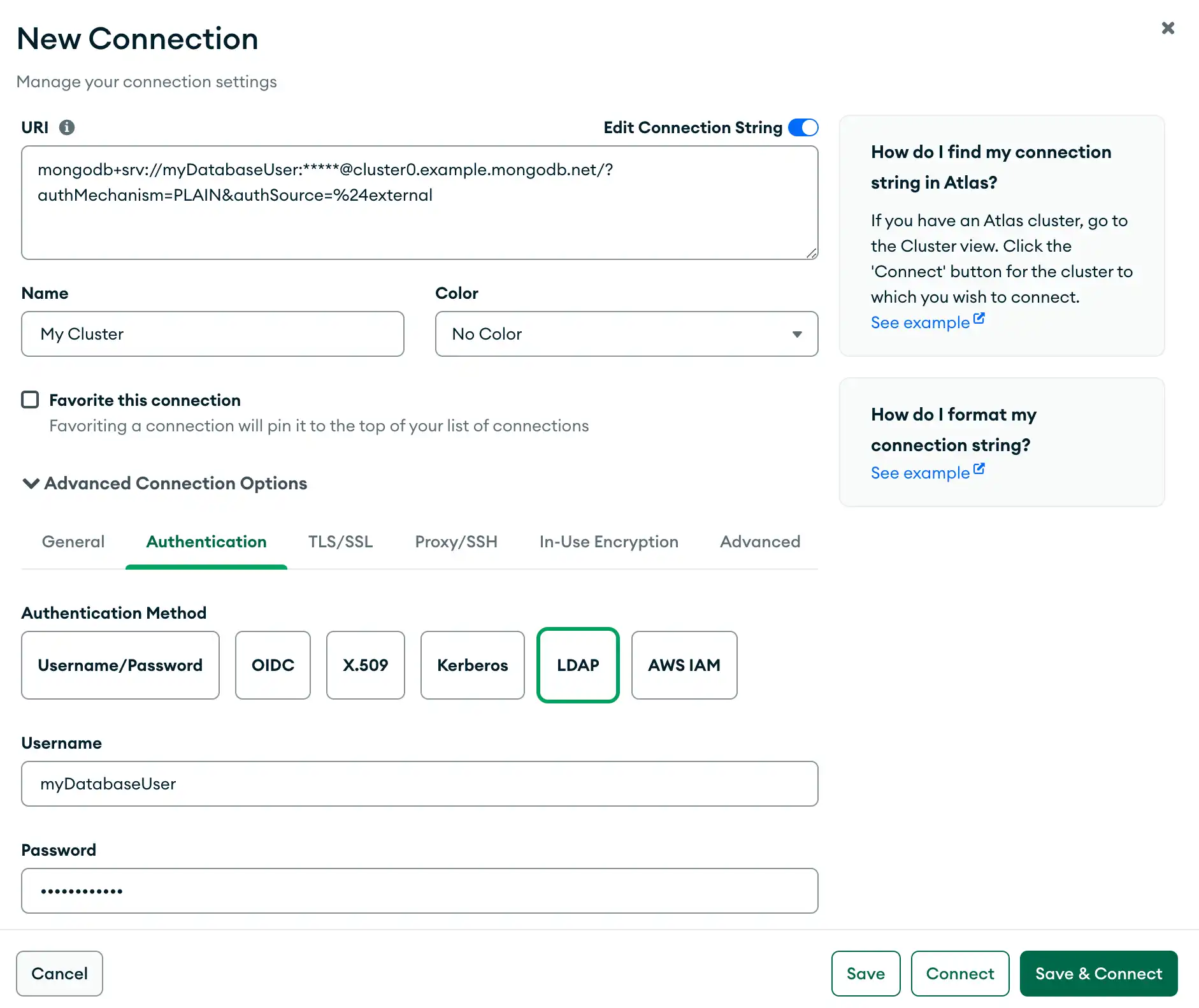

LDAP 認証

あるいは、次の例では、Authentication タブで LDAP 認証接続を指定します。