この接続オプションを使用するには、レプリカセットまたはシャーディングされたクラスターが必要です。レプリカセットは、単一のノード以上にすることができます。

In-Use Encryption 接続タブを使用すると、Queryable Encryptionを使用して配置を接続できます。

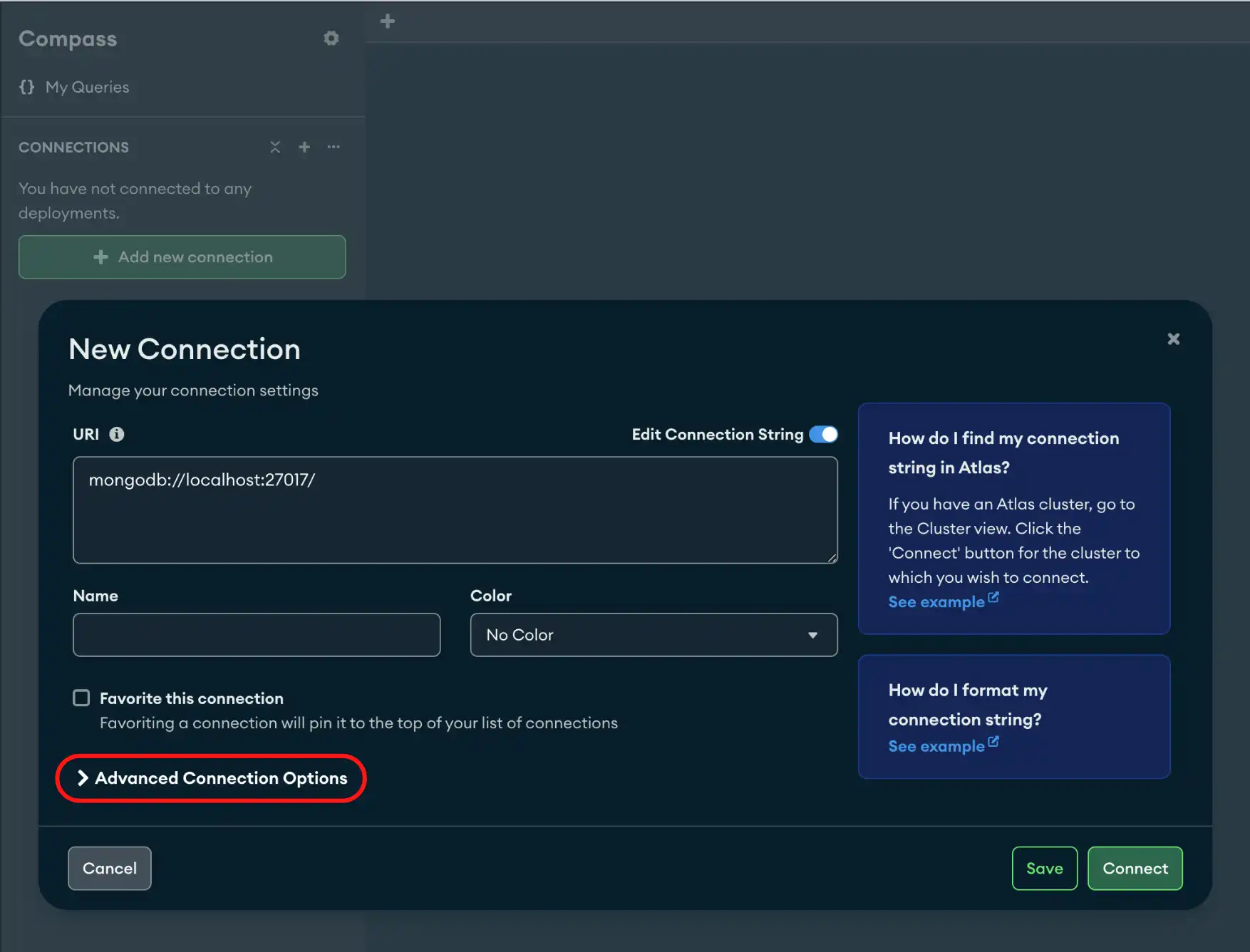

手順

KMS プロバイダー

ローカル KMS

ローカル KMSオプションを使用して、キーを KMS としてローカルに管理することができます。

Generate Random Key をクリックして、96 バイトの長さのベース64エンコードされたstringを生成します。 暗号化された および 暗号化された データにアクセスするには、このキーが必要です。

警告

Compass はデフォルトでは KMS 認証情報を保存しません。 キーをコピーして外部に保存します。

Amazon Web Services

Amazon Web Servicesを使用してキーを管理できます。

次のフィールドを指定します。

フィールド | 必須 | 説明 |

|---|---|---|

アクセスキー ID | はい | Amazon Web ServicesアクセスキーIDの値。 |

シークレット アクセス キー | はい | Amazon Web Services秘密キーの値。 |

Session Token | No | Amazon Web Servicesセッション トークンの値。 |

認証局 | No | 配置によって提供された証明書を検証するための、信頼できる証明機関からの 1 つ以上の証明書ファイル。 |

クライアント証明書とキー | No | クライアントの TLS/SSL X.509 証明書またはクライアントの TLS/SSL 証明書とキーのいずれかを含むローカル .pem ファイルの場所を指定します。 |

クライアントキー パスワード | No | クライアント秘密キーがパスワードで保護されている場合は、パスワードを入力する必要があります。 |

GCP

Google Cloud Platform Servicesを使用してキーを管理できます。

次のフィールドを指定します。

フィールド | 必須 | 説明 |

|---|---|---|

サービス アカウント メール | はい | 認証するサービス アカウントのメール。 |

秘密キー | はい | 基本64でエンコードされた秘密キー。 |

エンドポイント | No | 任意のポートを持つホスト。 |

認証局 | No | 配置によって提供された証明書を検証するための、信頼できる証明機関からの 1 つ以上の証明書ファイル。 |

クライアント証明書とキー | No | クライアントの TLS/SSL X.509 証明書またはクライアントの TLS/SSL 証明書とキーのいずれかを含むローカル .pem ファイルの場所を指定します。 |

クライアントキー パスワード | No | クライアント秘密キーがパスワードで保護されている場合は、パスワードを入力する必要があります。 |

Azure

Azure Key Vaultを使用してキーを管理できます。

次のフィールドを指定します。

フィールド | 必須 | 説明 |

|---|---|---|

テナント ID | はい | アカウントの組織を識別します。 |

clientId | はい | 登録されたアプリケーションを認証します。 |

クライアント シークレット | はい | 登録されたアプリケーションを認証するためのクライアントシークレット。 |

ID プラットフォーム エンドポイント | はい | 任意のポートを持つホスト。 |

認証局 | No | 配置によって提供された証明書を検証するための、信頼できる証明機関からの 1 つ以上の証明書ファイル。 |

クライアント証明書とキー | No | クライアントの TLS/SSL X.509 証明書またはクライアントの TLS/SSL 証明書とキーのいずれかを含むローカル .pem ファイルの場所を指定します。 |

クライアントキー パスワード | No | クライアント秘密キーがパスワードで保護されている場合は、パスワードを入力する必要があります。 |

KMIP

KMIPを使用してキーを管理できます。

フィールド | 必須 | 説明 |

|---|---|---|

エンドポイント | はい | エンドポイントは、ホスト名とポートをコロンで区切った構成になっています。 |

認証局 | No | 配置によって提供された証明書を検証するための、信頼できる証明機関からの 1 つ以上の証明書ファイル。 |

クライアント証明書とキー | No | クライアントの TLS/SSL X.509 証明書またはクライアントの TLS/SSL 証明書とキーのいずれかを含むローカル .pem ファイルの場所を指定します。 |

クライアントキー パスワード | No | クライアント秘密キーがパスワードで保護されている場合は、パスワードを入力する必要があります。 |

(任意)Specify an EncryptedFieldsMap :

セキュリティを強化するために、オプションのクライアント側EncryptedFieldsMapを追加します。 詳細については、「暗号化のフィールド 」を参照してください。