アクセス可能なポート

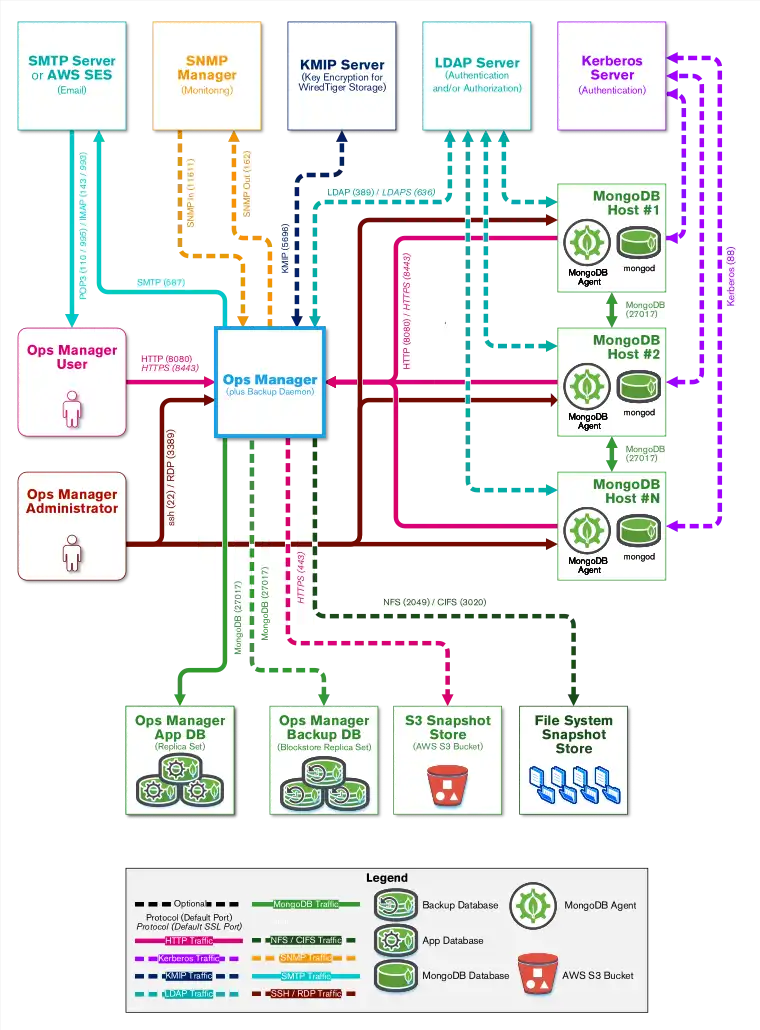

MongoDB Ops Manager アプリケーションは、 HTTPまたはHTTPS 経由でユーザーと MongoDB エージェントに接続できる必要があります。 MongoDB エージェントは MongoDB クライアント MongoDB データベースに接続できる必要があります。

MongoDB Ops Managerでは、ユーザーとデータベースに接続するにはオープンなHTTP (またはHTTPS )とMongoDBネットワーク ポートのみが必要ですが、ファイアウォール上でどのポートが開かれるかは、暗号化、認証、モニタリングの機能が有効になっている場合に応じて異なります。

このページでは、どのシステムが他のシステムのどのポートに接続する必要があるかを定義します。

MongoDB Ops Managerは、さまざまなサービスと接続します。 このページでは、 MongoDB Ops Manager配置で使用されるさまざまなコンポーネントを配置するために開く必要があるポートについて説明します。

中間ファイアウォールで開く必要がある特定のポートは、暗号化、認証、モニタリングなどの機能が有効になっている場合によって異なります。

Tip

次のセクションにリストされているすべてのポートは、 MongoDBインストールのドキュメントで指定されているポートまたは、 IANA によって割り当てられた特定のサービスの 既知のポート のいずれかです。ポート番号を変更できる場合は、各セクションの 表の後に記載されます。

インターネット接続なしでMongoDB Ops Managerを実行するには、「 配置構築でインターネット アクセスを制限する 」を参照して、インターネット接続なしで MongoDB Ops MongoDB Ops Managerを実行するために必要なバイナリがすべて確保されるようにしてください。

MongoDB Ops Managerにアクセスするにはポートを開きます

MongoDB Ops Managerには、少なくとも次のネットワーク ポート要件が必要です。

MongoDB Ops ManagerユーザーとMongoDB エージェントの両方がMongoDB Ops Manager HTTPまたは HTTPS 経由 で アプリケーションに接続できる必要があります。

MongoDB Ops Managermongodは、MongoDB Ops Manager アプリケーションMongoDB データベースを実行している に接続できる必要があります。

MongoDB Ops Managerプロジェクトごとに、MongoDB エージェントはすべてのクライアントMongoDB プロセス( 1}

mongodまたはmongos)に接続できる必要があります。MongoDB Ops Manager アプリケーションは、MongoDB Ops Manager ユーザーにメールを送信できる必要があります。

MongoDB Ops Managerを使用するには、指定されたホストに対して次のポートを開きます。

サービス | デフォルトポート | トランスポート | 方向 | 目的 | TLSを使用しますか。 | |||||

|---|---|---|---|---|---|---|---|---|---|---|

HTTP | 8080 | TCP | インバウンド | ユーザーと MongoDB エージェントから MongoDB Ops Manager へのウェブ接続を提供します。 | No | |||||

HTTPS | 8443 | TCP | インバウンド | ユーザーと MongoDB エージェントから MongoDB Ops Manager への安全なウェブ接続を提供します。 | はい | |||||

HTTPまたはHTTPS | 8090 | TCP | インバウンド | 協定世界時は、 MongoDB Ops Managerを監視するためのヘルスチェック エンドポイントを提供します。 この機能は これを有効にするには、「ヘルスチェックエンドポイントの有効化 」を参照してください。 有効にすると、次のエンドポイントにアクセスできます。 重要:このポートは APIエンドポイントは、 HTTP Service からMongoDB Ops Manager Application Databaseおよびバックアップ スナップショット ストレージへの接続を確認する機能を提供します。 成功した応答は、以下を返します。 | 任意 | |||||

MongoDB | 27017 | TCP | アウトバウンド | MongoDB アプリケーション、バックアップ、クライアント データベースに接続します。 | 任意 | |||||

SMTP | 587 | TCP | アウトバウンド | MongoDB Ops Managerから SMTP ホストまたはAmazon Web Services SES にメールを送信します。 | 任意 |

注意

MongoDB Ops Managerのデフォルト以外のポートを設定するには、「 MongoDB Ops Managerのホスト名とポートの管理 」を参照してください。

アプリケーション データベースに別のポートを構成するには、

mongo.mongoUriを参照してください。クライアントデータベースに別のポートを構成するには、「 スタンドアロンのMongoDB インスタンス の配置 」、 「 レプリカセット の配置 」、または「 新しい配置の場合はシャーディングされた クラスター の配置 」、または「 既存の配置の場合 は に既存のMongoDB プロセスを追加 する 」を参照してください。MongoDB Ops Manager

MongoDB Ops ManagerとMongoDBホストにアクセスするにはポートを開きます

ほとんどのMongoDB Ops Manager管理は、ユーザー インターフェースを介して実行できます。 一部の手順では、オペレーティング システムへのアクセスが必要です。 管理者が MongoDB Ops Manager と MongoDB のホストにアクセスできるようにするには、それらのホストに対して次のポートを開きます。

サービス | デフォルトポート | トランスポート | 方向 | 目的 | TLSを使用しますか。 |

|---|---|---|---|---|---|

ssh | 22 | TCP | インバウンド | Linux システム管理。 | はい |

RDP | 3389 | TCP | インバウンド | Windows システム管理。 | No |

を使用して インスタンスのバックアップ、復元、クエリを行うにはポートを開きますMongoDBMongoDB Ops Manager

MongoDB Ops Managerは、 MongoDBデータベースを 1 つ以上のストレージ システムにバックアップできます。

MongoDB database(ブロックストア)

S3 互換ストレージ バケット(S3 互換ストレージ ブロックストア)

ファイル システム(ファイル システム ストア)。

MongoDB ホストをバックアップするには、優先バックアップ ホスト(ブロックストア、S3 互換ストレージ スナップショット ストア、ファイルシステム スナップショット ストア)に次のポートを開きます。

サービス | デフォルトポート | トランスポート | 方向 | 目的 | TLSを使用しますか。 |

|---|---|---|---|---|---|

MongoDB | 27017 | TCP | アウトバウンド | データベース全体のスナップショットをブロックストアにバックアップするか、スナップショットのメタデータを S3 互換ストレージのブロックストア メタデータデータベースにバックアップします。 | 任意 |

HTTPS | 443 | TCP | アウトバウンド | データベースのスナップショット データを S3 互換ストレージ バケットにバックアップします。 | はい |

NFS | 2049 | TCP | アウトバウンド | データベースのスナップショットを UNIX/Linux ベースのファイル システムにバックアップします。 | No |

CIFS | 3020 | TCP | アウトバウンド | データベースのスナップショットを Windows ベースのファイル システムにバックアップします。 | No |

プロキシ サーバー | 25999 | TCP | アウトバウンド | スナップショット バックアップ ホストをクエリします。 | No |

MongoDB Ops Managerアプリケーションに表示されるリンクを使用してスナップショットを復元することもできます。 ユーザーがスナップショットをダウンロードするには、 MongoDB Ops Managerを使用するのと同じポートを開く必要があります。

ダウンロード リンクを見つけるには、 Continuous Backupをクリックし、次にRestore Historyタブをクリックし、スナップショットの横にあるdownloadリンクをクリックします。

注意

ブロックストアに別のポートを構成するには、「 ブロックストアスナップショット ストレージの管理 」を参照してください。

S3 互換ストレージ スナップショット ストア メタデータ データベースに別のポートを構成するには、「 S3 互換スナップショット ストレージの管理 」を参照してください。

MongoDB 3.4.2 Enterprise 以降では、バックアップ スナップショットをクエリする機能が提供されます。 は、「 バックアップのクエリMongoDB Ops Manager 」で説明されているように、これらのクエリ可能なスナップショットを読み取り専用のMongoDB インスタンスとしてプロビジョニングします。バックアップ スナップショットをクエリするには、次のポートを開きます。

サービス | デフォルトポート | トランスポート | 方向 | 目的 | TLSを使用しますか。 |

|---|---|---|---|---|---|

MongoDB | 27700-27719 | TCP | インバウンド | アプリホストとクエリ可能なバックアップスナップショットとの間の通信を有効にします。 | 任意 |

LDAP を使用してMongoDB Ops Managerユーザーを認証するにはポートを開きますMongoDB Ops ManagerLDAP

MongoDB Enterpriseユーザーは、 LDAPを使用して ユーザーを認証できMongoDB Ops Manager ます。LDAPを使用して認証するには、 MongoDB Ops ManagerとLDAPホストで次のポートを開きます。

サービス | デフォルトポート | トランスポート | 方向 | 目的 | TLSを使用しますか。 |

|---|---|---|---|---|---|

LDAP | 389 | UDP | 両方 | LDAPホストに対して MongoDB Ops Manager ユーザーを認証 および/または 認可 します。 | No |

LDAPS | 636 | UDP | 両方 | LDAPホストに対して MongoDB Ops Manager ユーザーを認証 および/または 認可 します。 | はい |

非標準ポートの構成を含むMongoDB Ops Manager LDAP URI文字列を構成するには、「ユーザー認証 」を参照してください。

MongoDB で認証するにはポートを開きます

MongoDB Enterprise ユーザーは、Kerberos またはLDAPを使用して MongoDB ユーザーを認証できます。 LDAPまたはKerberosを使用して認証するには、 MongoDBクライアント データベース、 MongoDB Ops Manager 、およびKerberosまたはLDAPホスト間で次のポートを開きます。

サービス | デフォルトポート | トランスポート | 方向 | 目的 | TLSを使用しますか。 |

|---|---|---|---|---|---|

Kerberos | 88 | TCP / UDP | アウトバウンド | Kerberos ホストに対して MongoDB ユーザーの認証をリクエストします。 | No |

Kerberos | 88 | UDP | インバウンド | Kerberos ホストに対して MongoDB ユーザーの認証を受信します。 | No |

LDAP | 389 | UDP | 両方 | LDAPホストに対して MongoDB ユーザーを認証および/または認可します。 | No |

LDAPS | 636 | UDP | 両方 | LDAPホストに対して MongoDB ユーザーを認証および/または認可します。 | はい |

アプリケーション Kerberosデータベースへの認証用に構成するには、「 アプリケーション データベースで認証するように MongoDBMongoDB Ops Manager MongoDB Ops ManagerOps Manager を する 」を参照してください。

KMIP を使用して暗号化キーを管理するには、オープン ポート

WiredTiger ストレージ エンジンを使用した MongoDB Enterprise 配置では、ネイティブ暗号化オプションがサポートされます。 KMIPサービスを使用して、マスター暗号化キーを管理できます。 KMIP経由で暗号化されたストレージ エンジンをサポートするには、バックアップデーモン ホスト、MongoDB ホスト、およびKMIPホスト間で次のポートを開きます。

サービス | デフォルトのポート | トランスポート | 方向 | 目的 | TLSを使用しますか。 |

|---|---|---|---|---|---|

KMIP | 5696 | TCP | アウトバウンド | MongoDB データベースとKMIPホスト間でメッセージを送信します。 | はい |

注意

KMIPホストのポートを変更する場合は、「暗号化されたバックアップ スナップショット」を参照して、その新しいポートを使用するようにMongoDB Ops Managerを構成します。

インターネット サイト アクセス

MongoDB Ops Managerがローカル モード用に構成されていない場合は、 HTTPS 経由で次のインターネット サイトにアクセスする必要があります。

サイト | 目的 |

|---|---|

ダウンロード.mongodb.com、 ダウンロード.mongodb.org | MongoDB Enterprise Buildsをダウンロードするには、 |

opsmanager.mongodb.com | MongoDBバージョンマニフェストをダウンロードします。 |

fastdl.mongodb.org | MongoDB Community Buildsをダウンロードするには、 |