Overview

KMSクライアント側フィールドレベル暗号化(CSFLE )がサポートする プロバイダーの詳細について説明します。

KMSは、サービスとして提供されるキー管理システムです。

KMSタスク

CSFLEでは、 KMSは次のタスクを実行します。

カスタマー マスター キーとデータ暗号化キーの詳細については、「キーとキーヴォールト 」を参照してください。

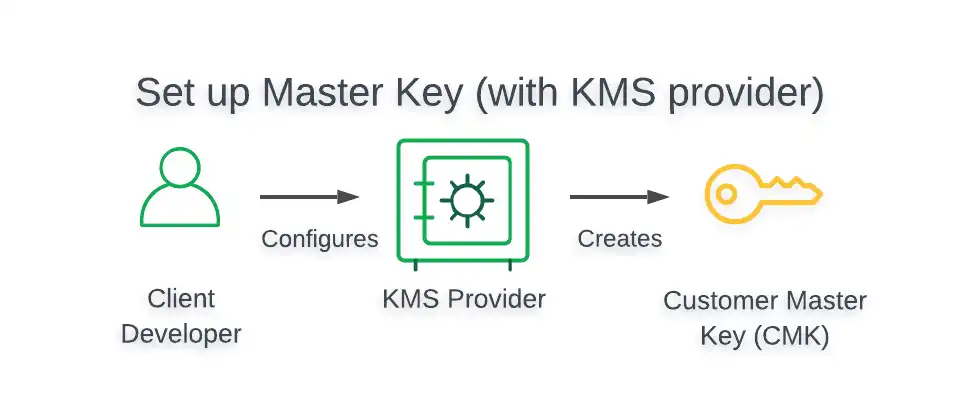

CMK の作成と保存

カスタマー マスター キーを作成するには、次のように、カスタマー マスター キーを生成するようにKMSプロバイダーを構成する必要があります。

CMKを作成して希望のKMSに保存する方法のチュートリアルについては、「チュートリアル 」を参照してください。

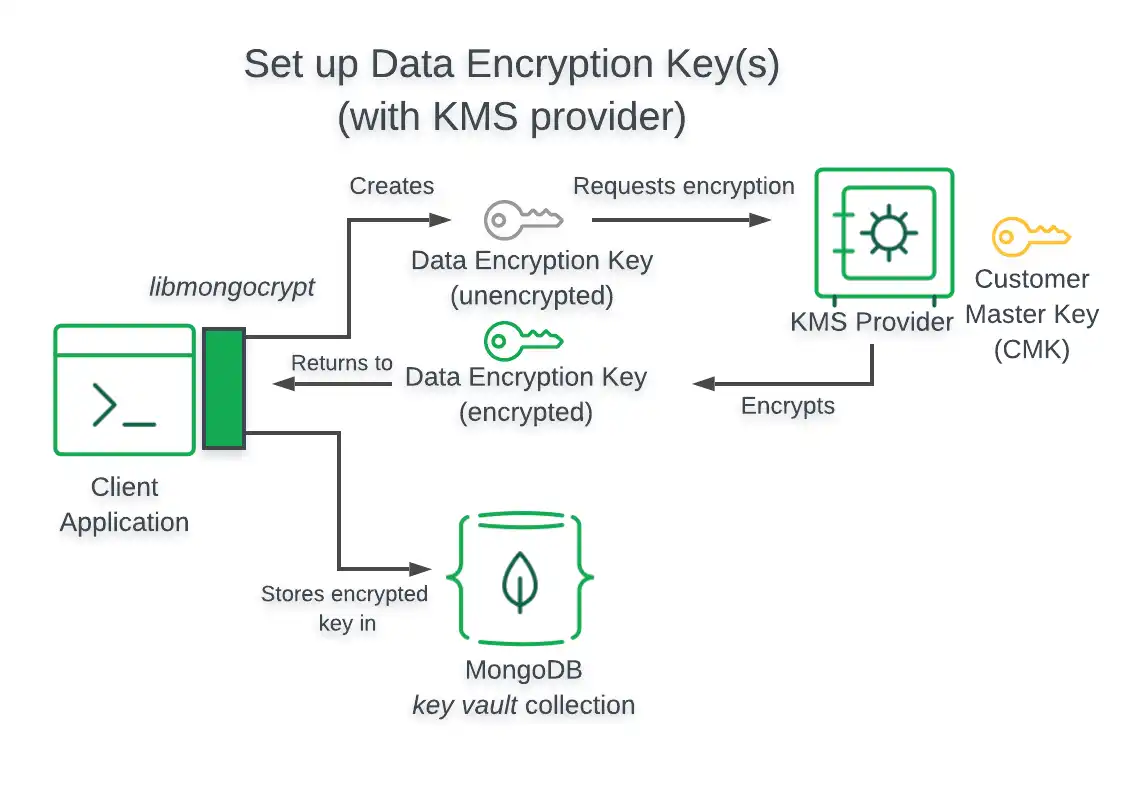

データ暗号化キーの作成と暗号化

データ暗号化キーを作成するときは、次のアクションを実行する必要があります。

CSFLE 対応アプリケーションで

ClientEncryptionインスタンスをインスタンス化します。CSFLE 対応アプリケーションがKMSで認証するために使用する認証情報を指定する

kmsProvidersオブジェクトを提供します。

CSFLE 対応アプリケーションの

ClientEncryptionオブジェクトのCreateDataKeyメソッドを使用して、データ暗号化キーを作成します。KMSが新しいデータ暗号化キーを暗号化するキーを指定する

dataKeyOptsオブジェクトを指定します。

データ暗号化キーの作成および暗号化方法のチュートリアル デモは、次のリソースを参照してください。

サポートされているすべての KMS プロバイダーの オブジェクトと オブジェクトの構造を表示するには、kmsProviders 「dataKeyOpts サポートされているキー管理サービス」 を参照してください。

サポートされているキー管理サービス

このページの次のセクションには、すべての KMS プロバイダーに関する次の情報が表示されます。

CSFLE 対応クライアントのアーキテクチャ

kmsProvidersオブジェクトの構造dataKeyOptsオブジェクトの構造

CSFLEは次のKMSプロバイダーをサポートしています。

Amazon Web Services KMS

このセクションでは、 CSFLE 対応アプリケーションでAmazon Web Services KMSを使用する方法に関連する情報を提供します。

CSFLE 対応アプリケーションでAmazon Web Services KMSを使用する方法のチュートリアルを表示するには、「 Amazon Web Services でのAmazon Web Servicesクライアント側フィールドレベル暗号化の使用 」を参照してください。

アーキテクチャ

次の図は、 Amazon Web Services KMSを使用して CSFLE 対応アプリケーションのアーキテクチャを説明します。

注意

クライアントが CMK にアクセスできません

上記のKMSを使用している場合、CSFLE 対応のアプリケーションは CMK にアクセスできません。

kmsProviders オブジェクト

次の表は、 Amazon Web Services KMSの kmsProviders オブジェクトの構造を示しています。

フィールド | IAM ユーザーに必要 | IAM ロールに必要 | 説明 |

|---|---|---|---|

アクセスキー ID | はい | はい | アカウント ユーザーを識別します。 |

シークレット アクセス キー | はい | はい | アカウント ユーザーの認証情報が含まれています。 |

Session Token | No | はい | Amazon Web Services Security Token Service(STS)から取得したトークンが含まれます。 |

dataKeyOps オブジェクト

次の表は、 Amazon Web Services KMSの dataKeyOpts オブジェクトの構造を示しています。

フィールド | 必須 | 説明 |

|---|---|---|

キー | はい | |

リージョン | No | マスターキーのAmazon Web Servicesのリージョン(例: "us-west-2" ) ARN で指定されていない場合にのみ必要です。 |

エンドポイント | No | アカウントに設定されている場合は、 Amazon Web Servicesエンドポイントのカスタムホスト名。 |

Azure Key Vault

このセクションでは、 CSFLE 対応アプリケーションでAzure Key Vaultを使用する方法に関連する情報を提供します。

CSFLE 対応アプリケーションで Azure Key Vault を使用する方法のチュートリアル デモは、「 Azure での自動クライアント側フィールド レベル暗号化の使用」 を参照してください。

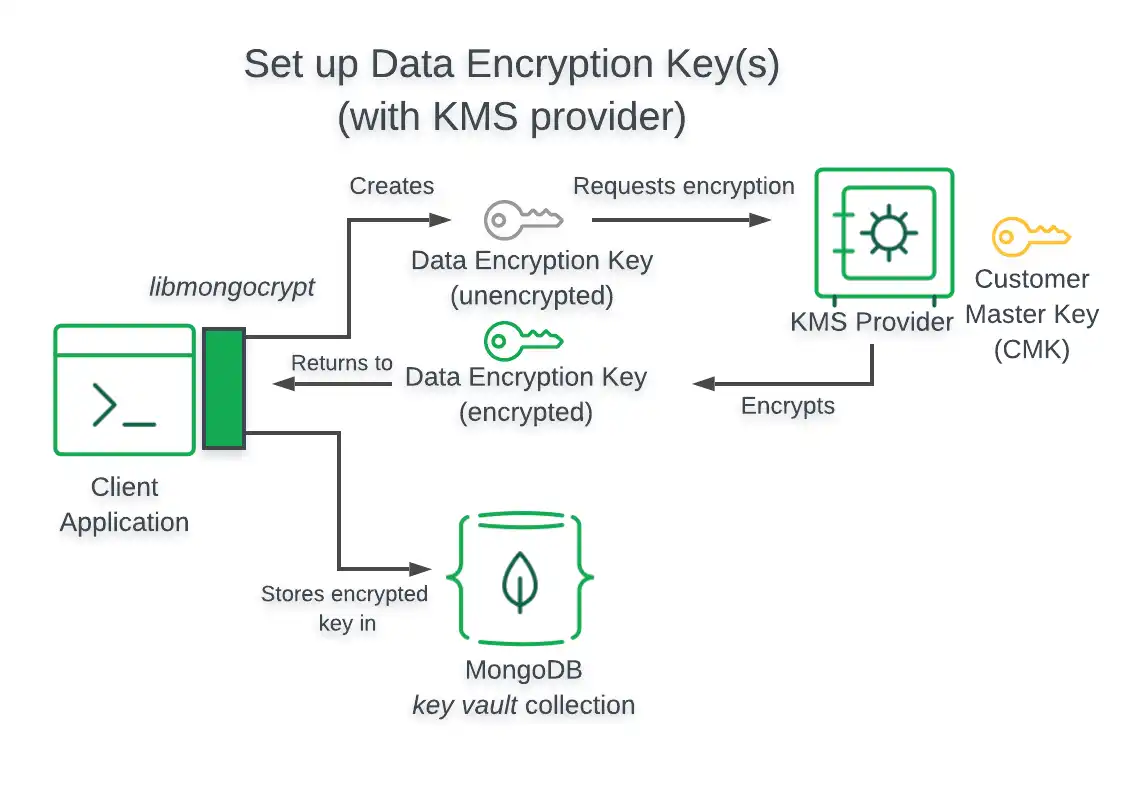

アーキテクチャ

次の図では、Azure Key Vault を使用した CSFLE 対応アプリケーションのアーキテクチャを説明します。

注意

クライアントが CMK にアクセスできません

上記のKMSを使用している場合、CSFLE 対応のアプリケーションは CMK にアクセスできません。

kmsProviders オブジェクト

次の表は、Azure Key Vault のkmsProvidersオブジェクトの構造を示しています。

フィールド | 必須 | 説明 |

|---|---|---|

azure.tenantId | はい | アカウントの組織を識別します。 |

azure.clientId | はい | 登録されたアプリケーションを認証するために clientId を識別します。 |

azure.clientSecret | はい | 登録されたアプリケーションを認証するために使用されます。 |

azure. identityPlatformEndpoint | No | 認証サーバーのホスト名とポート番号を指定します。 デフォルトは login.Microsoftonline.com で、政府や中国のアカウントなど、非営利の Azure インスタンスにのみ必要です。 |

dataKeyOps オブジェクト

次の表は、Azure Key Vault のdataKeyOptsオブジェクトの構造を示しています。

フィールド | 必須 | 説明 |

|---|---|---|

keyName | はい | マスターキーの名前 |

keyVersion | No | マスターキーのバージョン |

keyVaultEndpoint | はい | キーヴォールトの URL。 Eg myVaultName.vault.azure.net |

Google Cloud Platform KMS

このセクションでは、 CSFLE 対応アプリケーションでGoogle Cloud Platformキー管理を使用する方法に関連する情報を提供します。

CSFLE 対応アプリケーションで GCP KMS を使用する方法のチュートリアルを表示するには、「 GCP で自動クライアント側フィールド レベル暗号化を使用する 」を参照してください。

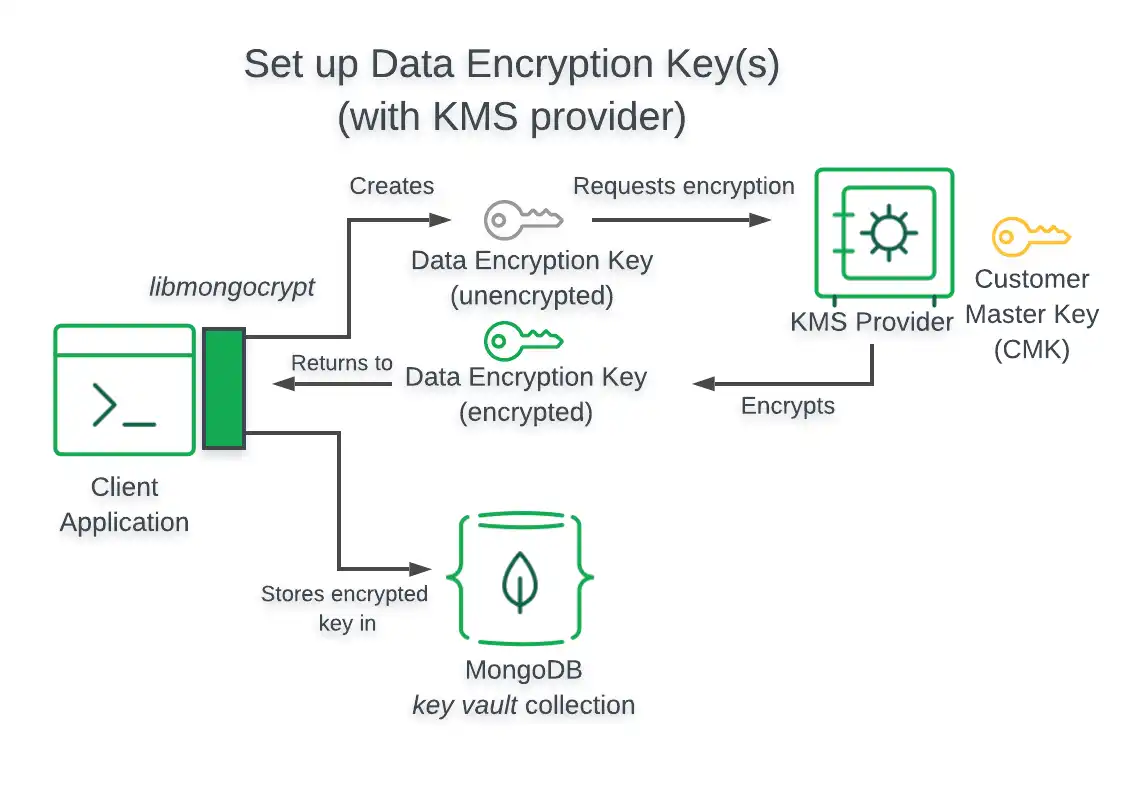

アーキテクチャ

以下の図では、GCP KMS を使用した CSFLE 対応アプリケーションのアーキテクチャを示します。

注意

クライアントが CMK にアクセスできません

上記のKMSを使用している場合、CSFLE 対応のアプリケーションは CMK にアクセスできません。

kmsProviders オブジェクト

次の表は、GCP KMS のkmsProvidersオブジェクトの構造を示しています。

フィールド | 必須 | 説明 | |||

|---|---|---|---|---|---|

メールアドレス | はい | サービス アカウントのメール アドレスを識別します。 | |||

privateKey | はい | Identifies your service account private key in either

base64 string or

Binary subtype 0

format without the prefix and suffix markers. Suppose your service account private key value is as follows: The value you would specify for this field is: If you have a user-key.json credential file, you can extract

the string by executing the following command in a bash or

similar shell: | |||

エンドポイント | No | 認証サーバーのホスト名とポート番号を指定します。 デフォルトは opth2.googleapis.com です。 |

dataKeyOps オブジェクト

次の表は、GCP KMS のdataKeyOptsオブジェクトの構造を示しています。

フィールド | 必須 | 説明 |

|---|---|---|

projectId | はい | キーを作成したプロジェクトの識別子。 |

ロケーション | はい | キーに指定されたリージョン。 |

keyRing | はい | キーが属するキーのグループの識別子。 |

keyName | はい | 対称マスターキーの識別子。 |

keyVersion | No | 名前付きキーのバージョンを指定します。 指定しない場合、キーのデフォルトのバージョンが使用されます。 |

エンドポイント | No | Cloud KMS のホストとオプション ポートを指定します。 デフォルトは |

KMIP

このセクションでは、 CSFLE 対応アプリケーションで KMIP 準拠の KMS プロバイダーを使用する方法に関連する情報を提供します。

CSFLE 対応アプリケーションで KMIP 準拠のKMSプロバイダーを使用する方法のチュートリアル デモは、「 KMIP を使用した自動クライアント側フィールド レベル暗号化の使用 」を参照してください。

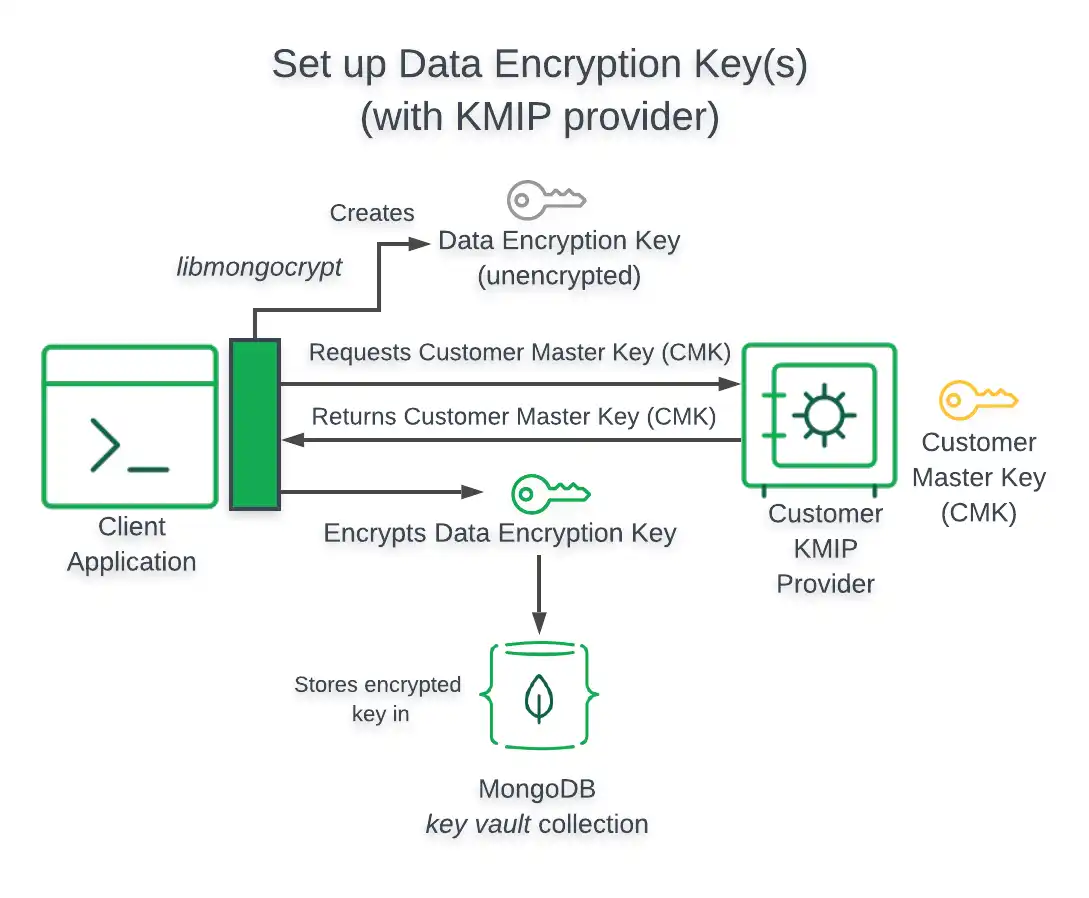

アーキテクチャ

以下の図では、KMIP 準拠のキー プロバイダーを使用するCSFLE対応アプリケーションのアーキテクチャを示します。

重要

クライアントが CMK にアクセス

CSFLE 対応のアプリケーションがKMIP準拠のキープロバイダーを使用する場合、アプリケーションはカスタマー マスター キーに直接アクセスします。

kmsProviders オブジェクト

次の表は、 KMIP準拠のキー プロバイダーのkmsProvidersオブジェクトの構造を示しています。

注意

TLS/SSL による認証

CSFLE 対応のアプリケーションは、KMIP を使用する場合、 TLS/SSL経由で認証されます。

フィールド | 必須 | 説明 |

|---|---|---|

エンドポイント | はい | 認証サーバーのホスト名とポート番号を指定します。 |

dataKeyOps オブジェクト

次の表は、KMIP 準拠のKMSの dataKeyOpts オブジェクトの構造を示しています。

フィールド | 必須 | 説明 |

|---|---|---|

keyId | No | KMIP KMIP準拠のキープロバイダーに送信する |

エンドポイント | はい | KMIP準拠のキー プロバイダーの URI 。 |

ローカル キー プロバイダー

このセクションでは、CSFLE 対応アプリケーションでローカル キー プロバイダー(ファイルシステム)の使用に関連する情報を提供します。

警告

本番環境ではローカルキー プロバイダーを使用しない

ローカルキー プロバイダーは安全なストレージメソッドであり、本番には推奨されません。代わりに、CMK はリモート KMS(Key Management System)に保存する必要があります。

CSFLE 実装でリモート KMS を使用する方法については、チュートリアルのガイドを参照してください。

ローカル キー プロバイダーを使用してクライアント側のフィールドレベル暗号化をテストする方法のチュートリアル デモは、「クイック スタート 」を参照してください。

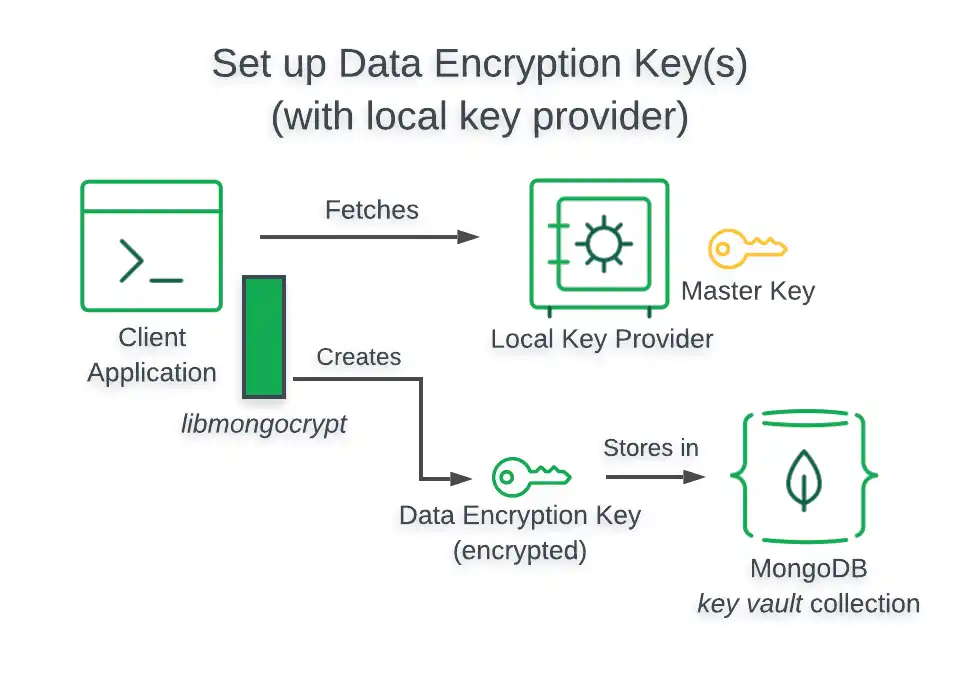

アーキテクチャ

CSFLE 対応アプリケーションでローカル キー プロバイダーを使用すると、アプリケーションは、アプリケーションが実行されているコンピューターのファイルシステムから CMK を検索します。

以下の図では、ローカル キー プロバイダーを使用した CSFLE 対応アプリケーションのアーキテクチャを示します。

kmsProviders オブジェクト

次の表は、ローカル キー プロバイダーのkmsProvidersオブジェクトの構造を示しています。

フィールド | 必須 | 説明 |

|---|---|---|

キー | はい | データキーを暗号化および復号化するために使用されるマスターキー。 マスターキーは base64 でエンコードされたstringとして渡されます。 |

dataKeyOps オブジェクト

ローカル キー プロバイダーを使用する場合は、 kmsProvidersオブジェクトを通じてカスタマー マスター キーを指定します。