Authentication 탭을 사용하면 인증이 필요한 배포에 연결할 수 있습니다. MongoDB 내의 인증 메커니즘에 대해 알아보려면 인증 메커니즘을 참조하세요.

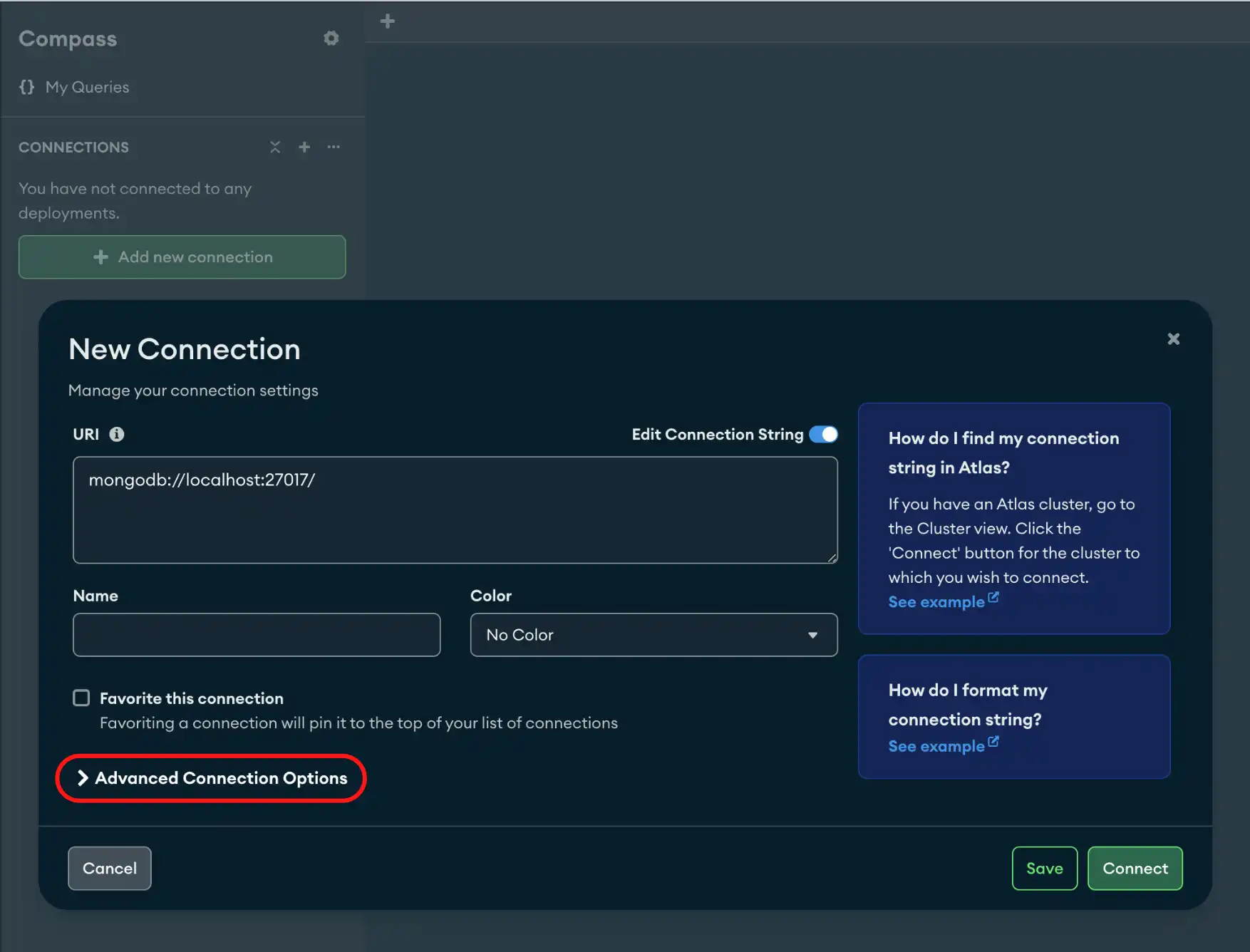

절차

Authentication 탭을 클릭합니다.

다음 옵션 중에서 인증 방법을 선택합니다.

사용자 이름/비밀번호

다음 정보를 입력합니다.

사용자 이름

비밀번호

인증 메커니즘:

기본값

Default설정은 기본 설정 순서에 따라 서버에서 지원하는 첫 번째 인증 메커니즘을 선택합니다.Default설정을 사용하면 MongoDB는 나열된 순서대로 다음 메커니즘을 사용하여 인증을 시도합니다.SCRAM-SHA-256SCRAM-SHA-1MONGODB-CR

OIDC

배포서버에서 OpenID Connect를 인증 메커니즘으로 사용하는 경우 OIDC를 선택합니다.

참고

기본값으로 Compass 자격 증명 공급자(자격 증명 공급자)에게 oidc 및 offline_access 범위를 요청합니다. IdP가 oidc 와 offline_access를 모두 지원하지 않는 경우 Compass 해당 범위를 요청 하지 않습니다. 자격 증명 공급자가 oidc 를 지원하지만 offline_access는 지원하지 않는 경우 자주 재인증해야 합니다. 자세히 학습하려면 oidcIdentityProviders 필드를 참조하세요.

다음 정보를 입력합니다.

필드 | 설명 |

|---|---|

사용자 이름 | 선택 사항. OpenID Connect 사용자 이름입니다. |

인증 코드 흐름 리디렉션 URI | 선택 사항. 인증 후 멱등이 사용자를 리디렉션할 URI를 지정합니다. URI는 멱등의 구성과 일치해야 합니다. 기본값은 |

신뢰할 수 있는 대상 엔드포인트 고려 | 선택 사항입니다. 신뢰할 수 있는 기본 엔드포인트 목록에 없는 대상 엔드포인트 연결을 허용합니다. 신뢰할 수 있는 서버로 액세스 토큰이 전송되도록 보장하는 데 사용합니다. 연결하려는 서버를 신뢰할 수 있을 때만 이 옵션을 사용합니다. |

장치 인증 흐름 활성화 | 선택 사항입니다. 기기 인증 흐름 확인란 표시 설정이 활성화되면 Compass가 인증을 완료할 수 있는 URL과 코드를 제공합니다. 이는 브라우저 기반 인증을 사용할 수 없을 때 대체 수단으로 사용할 수 있는 덜 안전한 인증 흐름입니다. |

애플리케이션 수준 프록시 설정 사용 | 선택 사항 Compass 설정 패널에서 지정한 애플리케이션 수준 프록시 설정을 사용합니다. 기본적으로 활성화되어 있습니다. 애플리케이션 수준 프록시 설정을 활성화하지 않으면 Compass는 클러스터와 ID 공급자에 동일한 프록시를 사용하여 연결합니다. |

인증 코드 요청에서 논스 보내기 | 선택 사항. 재생 공격을 방지하기 위해 인증 코드 요청 의 일부로 임의의 논스를 포함합니다. 기본값 으로 활성화되어 있습니다. nonce는 중요한 보안 구성 요소입니다. 이 설정은 OIDC 제공자가 지원하지 않는 경우에만 비활성화하세요. |

X.509

배포에서 X.509를 인증 메커니즘으로 사용하는 경우 X.509(을)를 선택합니다.

참고

X.509 인증에는 클라이언트 인증서가 필요합니다. TLS를 활성화하고 클라이언트 인증서를 추가하려면 Compass의 TLS / SSL 탭을 참조하세요.

Kerberos

배포에서 인증 메커니즘으로 Kerberos를 사용하는 경우 Kerberos를 선택합니다.

다음 정보를 입력합니다.

필드 | 설명 | ||||||

|---|---|---|---|---|---|---|---|

주체(Principal) | 인증된 통신의 모든 참가자를 " 주체"라고 하며, 모든 주체는 고유한 이름을 가져야 합니다. | ||||||

서비스 이름(선택 사항) | |||||||

(선택 사항) 호스트 이름 정규화(Canonicalize) | Kerberos는 MongoDB Compass의 호스트 주체를 구성할 때 정규화된(canonicalized) 형식의 호스트 이름( | ||||||

(선택 사항) 서비스 Realm | 서비스 영역은 Kerberos 인증 서버가 사용자를 인증할 수 있는 권한을 갖는 도메인입니다. Canonicalize Host Name을 선택하면 다음 옵션 중 하나를 지정할 수 있습니다.

Kerberos 의 주체 이름 정규화에 대한 자세한 내용은 이 RFC 문서참조하세요. | ||||||

비밀번호 직접 제공(선택 사항) | 신원 확인에 사용됩니다. Kerberos 비밀번호 필드를 표시하려면 showKerberosPasswordField 옵션을 활성화해야 합니다. |

Windows에서 다른 Kerberos 사용자로 인증하기

Windows에서 Kerberos로 인증할 때 지정하는 Principal은 Compass가 실행 중인 보안 컨텍스트의 주체와 일치해야 합니다. 일반적으로 해당 주체는 Compass를 실행 중인 로그인한 사용자입니다.

다른 Kerberos 사용자로 인증하려면 선택한 사용자로 MongoDB Compass를 실행한 다음, 해당 사용자에 대해 Principal을(를) 지정하세요. MongoDB Compass를 다른 사용자로 실행하려면 다음 중 한 가지를 수행하세요.

Shift 키를 누른 상태에서 MongoDB Compass 프로그램 아이콘을 마우스 오른쪽 버튼으로 클릭하여 Run as a different user을(를) 선택하세요.

runas명령줄 도구를 사용합니다. 예를 들어, 다음 명령은admin이라는 사용자로 MongoDB Compass를 실행합니다.runas /profile /user:mymachine\admin <path to MongoDB Compass>

선택한 사용자로 MongoDB Compass를 시작한 후 Kerberos 지원 MongoDB deployment에 대해 인증하려면 해당 사용자에 대해 Principal을 지정합니다.

LDAP

참고

이 페이지의 예시 섹션에서 사용자 이름 및 암호 인증을 위해 구성된 인증 탭의 예시를 참조하세요.

배포서버에서 LDAP를 인증 메커니즘으로 사용하는 경우 LDAP를 선택합니다.

다음 정보를 입력합니다.

사용자 이름

비밀번호

AWS IAM

배포서버에서 AWS IAM를 인증 메커니즘으로 사용하는 경우 AWS IAM를 선택합니다.

다음 필드는 해당하는 AWS IAM 환경 변수를 사용하여 플랫폼에서 지정할 수 있으므로 선택 사항입니다. MongoDB Compass는 이 환경 변수 값을 사용하여 인증을 실행합니다. 연결 문자열에 해당 값을 입력할 필요가 없습니다.

(Optional) AWS Access Key Id

AWS 비밀 액세스 키(선택 사항)

(선택 사항) AWS 세션 토큰

(선택 사항) 고급 연결 구성 옵션을 보려면 고급 탭을 클릭합니다.

팁

배포와의 연결을 끊으려면 MongoDB와의 연결 해제를 참조하세요.

예시

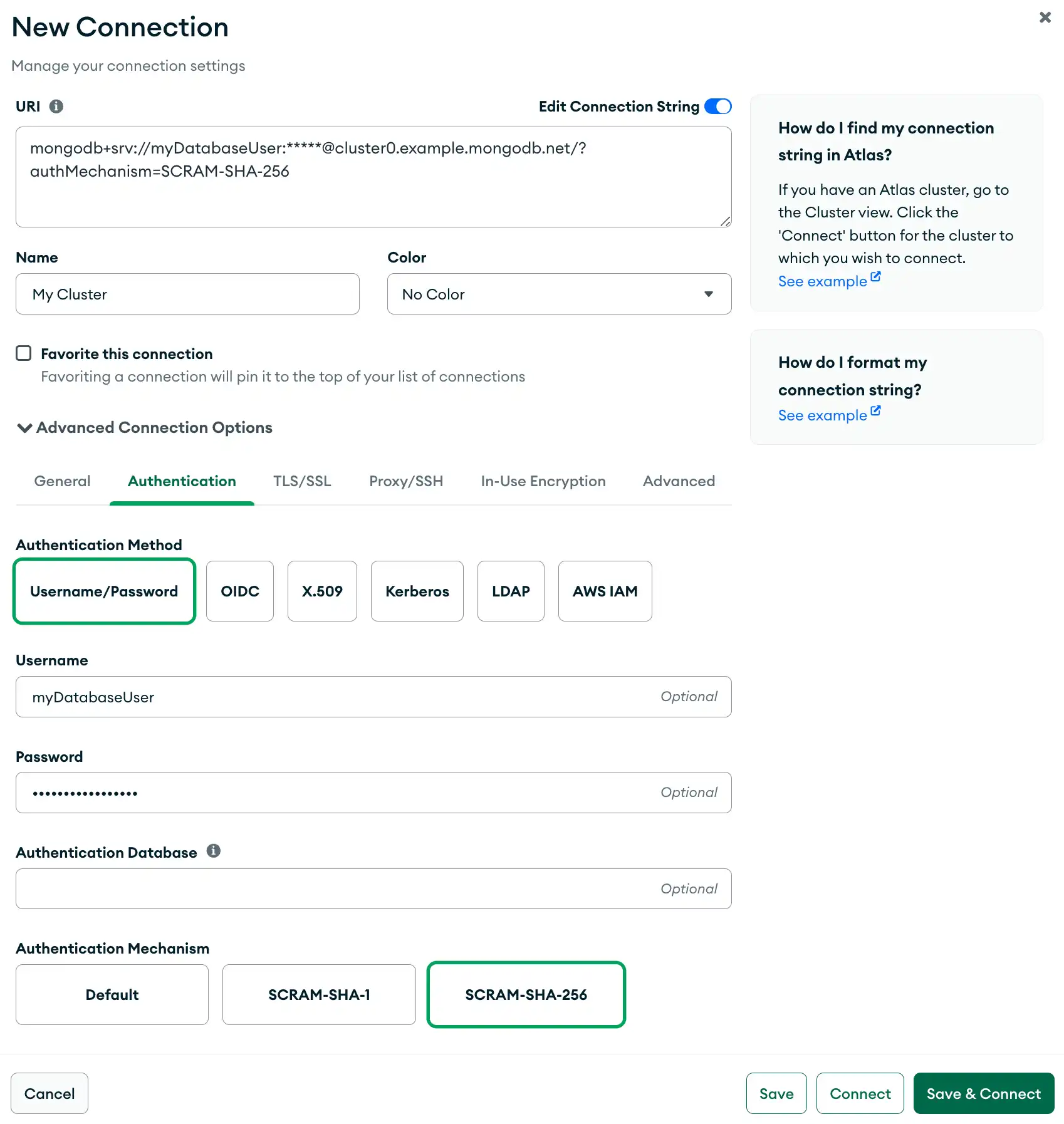

사용자 이름 및 비밀번호 인증

다음 예시는 Authentication 탭에서 SCRAM-SHA-256을 사용하는 사용자 이름 및 암호 인증을 통한 연결을 지정합니다.

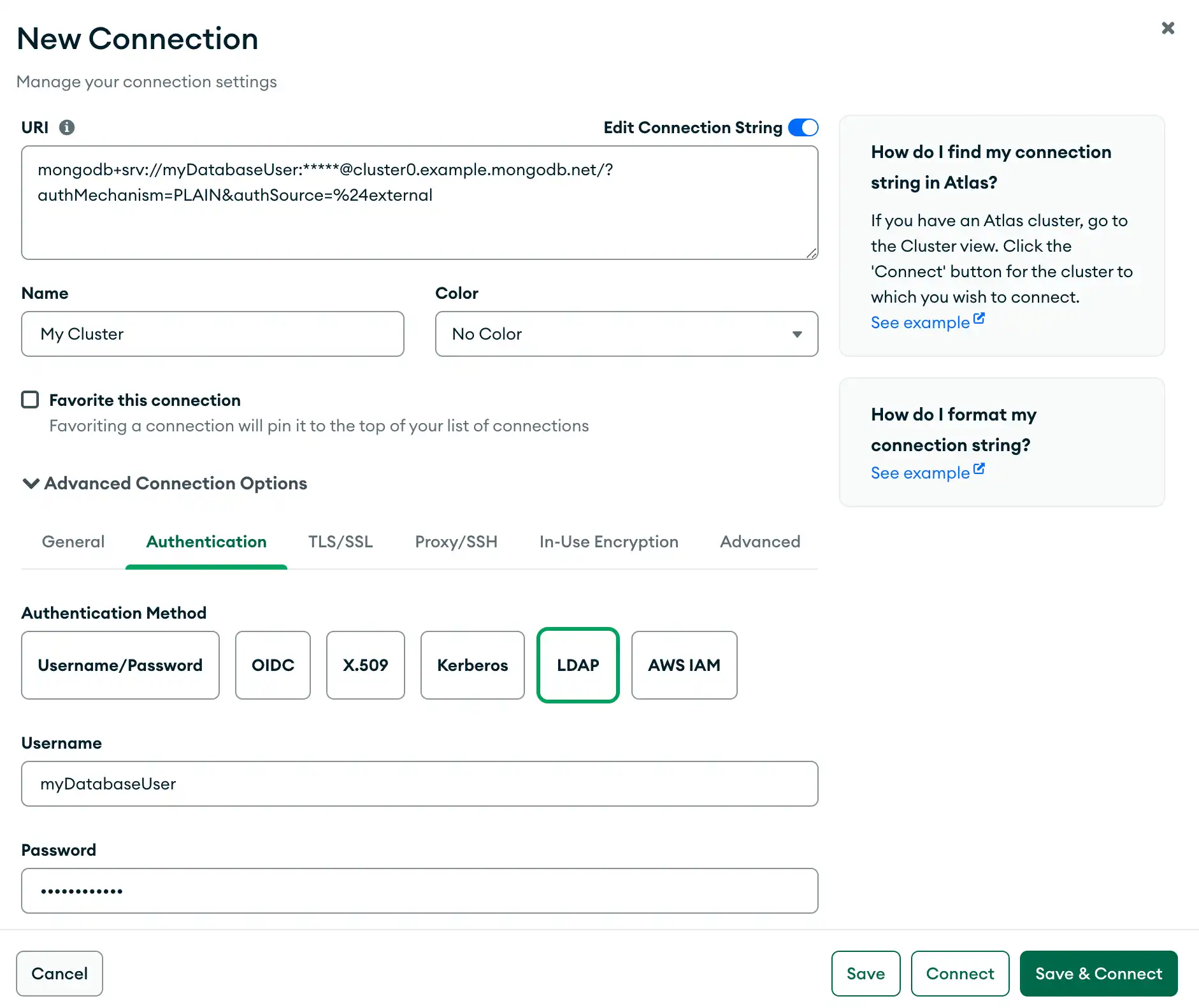

LDAP 인증

또는 다음 예시에서는 Authentication 탭에서 LDAP 인증을 통한 연결을 지정합니다.