액세스 가능한 포트

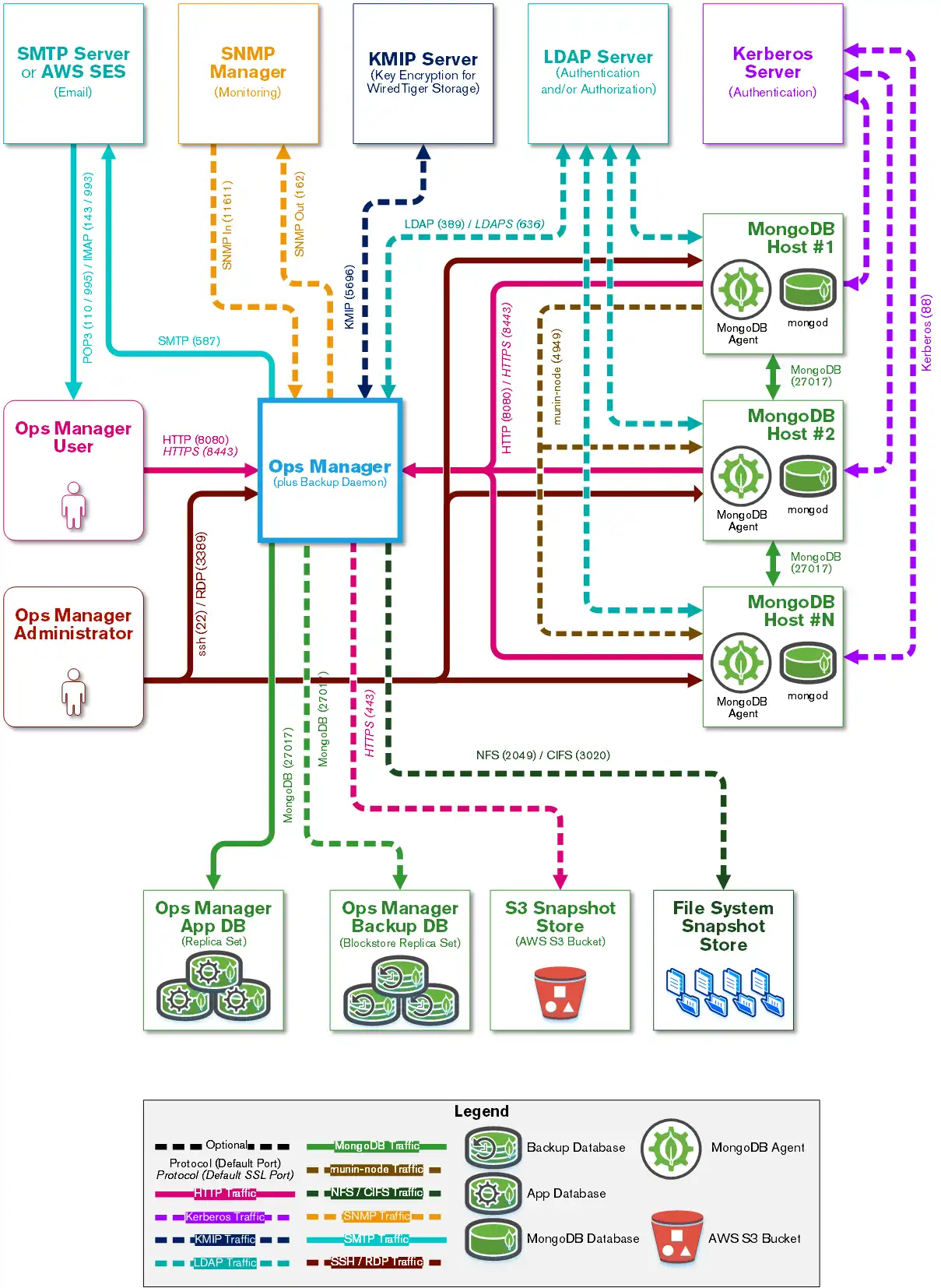

Ops Manager 애플리케이션은 HTTP 또는 HTTPS를 통해 사용자 및 MongoDB Agents에 연결할 수 있어야 합니다. MongoDB Agents는 MongoDB 클라이언트 MongoDB 데이터베이스에 연결할 수 있어야 합니다.

Ops Manager는 사용자와 데이터베이스에 연결하기 위해 개방형 HTTP(또는 HTTPS) 및 MongoDB 네트워크 포트만 필요하지만, 방화벽에서 열리는 포트는 암호화, 인증, 모니터링 등 어떤 기능이 활성화되어 있는지에 따라 달라집니다.

이 페이지에서는 어떤 시스템이 다른 시스템의 어떤 포트에 연결해야 하는지 정의합니다.

Ops Manager는 다양한 서비스와 연결됩니다. 이 페이지에서는 Ops Manager 배포에 사용되는 다양한 구성 요소를 배포하기 위해 열어야 하는 포트에 대해 설명합니다.

중간 방화벽에서 열어야 하는 특정 포트는 암호화, 인증, 모니터링 등 활성화된 기능에 따라 달라집니다.

팁

다음 섹션에 나열된 모든 포트는 MongoDB 설치 설명서에 지정된 포트이거나 IANA에서할당한 특정 서비스에 대해 알려진 포트 입니다. 포트 번호를 변경할 수 있는 경우 각 섹션의 표 뒤에 해당 내용이 표시됩니다.

인터넷에 연결하지 않고 MongoDB Ops Manager 를 실행 하려면 인터넷 액세스가 제한되도록 배포 구성 을 참조하여 인터넷에 연결하지 않고도 MongoDB Ops Manager 를 실행 하는 데 필요한 모든 바이너리가 있는지 확인합니다.

포트를 열어 Ops Manager에 액세스

Ops Manager에는 다음과 같은 최소 네트워크 포트 요건이 필요합니다:

Ops Manager 사용자와 MongoDB Agents 모두 HTTP 또는 HTTPS를 통해 Ops Manager 애플리케이션에 연결할 수 있어야 합니다.

Ops Manager는 Ops Manager 애플리케이션 MongoDB 데이터베이스를 실행하는 mongod에 연결할 수 있어야 합니다.

각 Ops Manager 프로젝트에 대해 MongoDB Agents는 모든 클라이언트 MongoDB 프로세스(

mongod또는mongos)에 연결할 수 있어야 합니다.또한 Ops Manager 애플리케이션은 Ops Manager 사용자에게 이메일을 보낼 수 있어야 합니다.

Ops Manager를 사용하려면 지정된 호스트에 대해 다음 포트를 엽니다.

서비스 | 기본 포트 | 운송 | 방향 | 목적 | TLS를 사용하시나요? | |||||

|---|---|---|---|---|---|---|---|---|---|---|

HTTP | 8080 | TCP | 인바운드 | 사용자 및 MongoDB Agents에서 Ops Manager에 대한 웹 연결을 제공합니다. | No | |||||

HTTPS | 8443 | TCP | 인바운드 | 사용자 및 MongoDB Agents로부터 Ops Manager에 대한 안전한 웹 연결을 제공합니다. | 예 | |||||

HTTP 또는 HTTPS | 8090 | TCP | 인바운드 | Zabbix 또는 Nagios와 같은 모니터링 서비스를 통해 Ops Manager를 모니터링하기 위한 상태 확인 엔드포인트를 제공합니다. 활성화하려면 상태 확인 엔드포인트 활성화를 참조하세요. 활성화되면 다음 위치에서 엔드포인트에 액세스할 수 있습니다. 중요: 이 포트는 API 엔드포인트는 HTTP 서비스에서 Ops Manager Application Database 및 백업 스냅샷 스토리지로의 연결을 확인할 수 있는 기능을 제공합니다. 성공적인 응답은 다음을 반환합니다: | 옵션 | |||||

MongoDB | 27017 | TCP | 아웃바운드 | MongoDB 애플리케이션, 백업 및 클라이언트 데이터베이스에 연결합니다. | 옵션 | |||||

SMTP | 587 | TCP | 아웃바운드 | Ops Manager에서 SMTP 호스트 또는 AWS SES로 이메일을 전송합니다. | 옵션 |

참고

Ops Manager의 기본 포트가 아닌 포트를 설정하려면 Ops Manager 호스트 이름 및 포트 관리를 참조하세요.

애플리케이션 데이터베이스에 다른 포트를 구성하려면

mongo.mongoUri를 참조하세요.클라이언트 데이터베이스에 대해 다른 포트를 구성하려면 독립형 MongoDB 인스턴스 배포, 복제본 세트 배포 또는 새 배포의 경우 샤딩된 클러스터 배포 또는 기존 배포의 경우 Ops Manager에 기존 MongoDB 프로세스 추가를 참조하세요.

Ops Manager 및 MongoDB 호스트에 액세스하기 위한 포트 열기

대부분의 Ops Manager 관리는 사용자 인터페이스를 통해 수행할 수 있습니다. 일부 절차에서는 운영 체제에 액세스해야 합니다. 관리자가 Ops Manager와 MongoDB 호스트에 액세스할 수 있도록 허용하려면 해당 호스트에 대한 다음 포트를 엽니다.

서비스 | 기본 포트 | 운송 | 방향 | 목적 | TLS를 사용하시나요? |

|---|---|---|---|---|---|

ssh | 22 | TCP | 인바운드 | Linux 시스템 관리. | 예 |

RDP | 3389 | TCP | 인바운드 | Windows 시스템 관리. | No |

Ops Manager를 사용하여 MongoDB 인스턴스 백업, 복원 및 쿼리를 위한 포트 열기

Ops Manager는 하나 이상의 스토리지 시스템에 MongoDB 데이터베이스를 백업할 수 있습니다:

MongoDB 데이터베이스(블록 저장소)

S3 호환 스토리지 버킷(S3 호환 스토리지 블록 저장소)

파일 시스템(파일 시스템 저장소).

MongoDB 호스트를 백업하려면 기본 백업 호스트(블록 저장소, S3 호환 스토리지 스냅샷 저장소 및/또는 파일 시스템 스냅샷 저장소)에 대한 다음 포트를 엽니다.

서비스 | 기본 포트 | 운송 | 방향 | 목적 | TLS를 사용하시나요? |

|---|---|---|---|---|---|

MongoDB | 27017 | TCP | 아웃바운드 | 전체 데이터베이스의 스냅샷을 블록 저장소에 백업하거나 스냅샷 메타데이터를 S3 호환 스토리지 블록 저장소 메타데이터 데이터베이스에 백업하세요. | 옵션 |

HTTPS | 443 | TCP | 아웃바운드 | 데이터베이스 스냅샷 데이터를 S3 호환 스토리지 버킷에 백업하세요. | 예 |

NFS | 2049 | TCP | 아웃바운드 | 데이터베이스 스냅샷을 UNIX/ Linux 기반 파일 시스템에 백업하세요. | No |

CIFS | 3020 | TCP | 아웃바운드 | 데이터베이스 스냅샷을 Windows 기반 파일 시스템에 백업합니다. | No |

프록시 서버 | 25999 | TCP | 아웃바운드 | 스냅샷 백업 호스트를 쿼리합니다. | No |

Ops Manager 애플리케이션에 표시된 링크를 사용하여 스냅샷을 복원할 수도 있습니다. 사용자가 스냅샷을 다운로드하려면 Ops Manager를 사용하는 데 필요한 동일한 포트가 열려 있어야 합니다.

다운로드 링크를 찾으려면 Continuous Backup, Restore History 탭을 차례로 클릭한 다음 스냅샷 옆에 있는 download 링크를 클릭합니다.

참고

블록 저장소에 다른 포트를 구성하려면 블록 저장소 스냅샷 스토리지 관리를 참조하세요.

S3호환 저장 스냅샷 저장소 메타데이터 데이터베이스 에 대해 다른 포트를 구성하려면 S3 스냅샷 스토리지 관리를 참조하세요.

MongoDB 3.4.2 Enterprise 이상에서는 백업 스냅샷을 쿼리할 수 있는 기능을 제공합니다. Ops Manager는 백업 쿼리에 설명된 대로 이러한 쿼리 가능한 스냅샷을 읽기 전용 MongoDB 인스턴스로 프로비저닝합니다. 백업 스냅샷을 쿼리하려면 다음 포트를 엽니다:

서비스 | 기본 포트 | 운송 | 방향 | 목적 | TLS를 사용하시나요? |

|---|---|---|---|---|---|

MongoDB | 27700-27719 | TCP | 인바운드 | 앱 호스트와 쿼리 가능 백업 스냅샷 간의 통신을 활성화합니다. | 옵션 |

포트를 열어 MongoDB Ops Manager MongoDB Ops Manager를 SNMP와 통합하기

와 SNMP 관리자 간에 다음 포트를 열어 배포에서 로 SNMP MongoDB Ops Manager 트랩 알림 을 보내고 받을 MongoDB MongoDB Ops Manager수 있습니다.

중요

MongoDB Ops Manager 6.0.0 SNMP 경고를 더 이상 사용하지 않습니다. MongoDB Ops Manager 7.0.0 에는 SNMP 경고가 포함되지 않습니다. 다른 경고 옵션에 학습 보려면 타사 서비스 통합을 참조하세요.

서비스 | 기본 포트 | 운송 | 방향 | 목적 | TLS를 사용하시나요? |

|---|---|---|---|---|---|

SNMP | 162 | UDP | 아웃바운드 | SNMP 관리자 로 Traps 전송. | No |

SNMP | 11611 | UDP | 인바운드 | SNMP 관리자 로부터 요청을 받습니다. | No |

MongoDB Ops Manager 커뮤니티 기반 SNMPv2 (SNMPv2c)를 사용합니다.

중요

MongoDB Ops Manager 6.0.0 SNMP 경고를 더 이상 사용하지 않습니다. MongoDB Ops Manager 7.0.0 에는 SNMP 경고가 포함되지 않습니다. 다른 경고 옵션에 학습 보려면 타사 서비스 통합을 참조하세요.

두 가지 유형의 SNMP Trap을 사용하여 애플리케이션을 구성할 수 있습니다.MongoDB Ops Manager

Trap Type | 콘텐츠 | 빈도 | 대상 |

|---|---|---|---|

하트비트 | MongoDB Ops Manager 애플리케이션의 내부 상태 평가 | 사용자 설정하다 | 하나 이상의 엔드포인트 |

경고 | 사용자 설정하다 | 하나 이상의 엔드포인트 |

SNMPv2c 하트비트 또는 경고 트랩을 전송하도록 MongoDB Ops Manager 애플리케이션을 구성하려면 다음을 수행합니다.

SNMPv2c Traps를 구성하려면 다음을 수행합니다.

SNMPv2c 하트비트트랩의 경우:

사용자 지정 설정 수정 절차를 따르세요.

다음 키/값 쌍을 설정합니다.

키값하트비트 알림 사이의 시간(초)입니다.

포트 162 에서 하트비트 트랩을 수신하는 호스트입니다.

SNMPv2c 경고트랩의 경우:

경고 구성 관리 절차에 따라 시스템, 전역 또는 프로젝트 경고를 구성합니다.

전달 방법으로 SNMP Host 를 사용합니다.

LDAP 를 사용하여 MongoDB Ops Manager MongoDB Ops Manager 사용자 인증을 위한 LDAP포트 열기

MongoDB Enterprise 사용자는 LDAP를 사용하여 Ops Manager 사용자를 인증할 수 있습니다. LDAP를 사용하여 인증하려면 Ops Manager와 LDAP 호스트에서 다음 포트를 엽니다.

서비스 | 기본 포트 | 운송 | 방향 | 목적 | TLS를 사용하시나요? |

|---|---|---|---|---|---|

LDAP | 389 | UDP | 모두 | LDAP 호스트에 대해 Ops Manager 사용자를 인증 및/또는 권한을 부여합니다. | No |

LDAPS | 636 | UDP | 모두 | LDAP 호스트에 대해 Ops Manager 사용자를 인증 및/또는 권한을 부여합니다. | 예 |

비표준 포트 구성을 포함하여 Ops Manager LDAP URI 문자열을 구성하려면 사용자 인증을 참조하세요.

MongoDB로 인증하기 위한 포트 열기

MongoDB Enterprise 사용자는 Kerberos 또는 LDAP를 사용하여 MongoDB 사용자를 인증할 수 있습니다. LDAP 또는 Kerberos를 사용하여 인증하려면 MongoDB 클라이언트 데이터베이스, Ops Manager, Kerberos 또는 LDAP 호스트 간에 다음 포트를 엽니다.

서비스 | 기본 포트 | 운송 | 방향 | 목적 | TLS를 사용하시나요? |

|---|---|---|---|---|---|

Kerberos | 88 | TCP / UDP | 아웃바운드 | Kerberos 호스트에 대해 MongoDB 사용자의 인증을 요청합니다. | No |

Kerberos | 88 | UDP | 인바운드 | Kerberos 호스트에 대해 MongoDB 사용자의 인증을 받습니다. | No |

LDAP | 389 | UDP | 모두 | LDAP 호스트에 대해 MongoDB 사용자를 인증 및/또는 권한 부여합니다. | No |

LDAPS | 636 | UDP | 모두 | LDAP 호스트에 대해 MongoDB 사용자를 인증 및/또는 권한 부여합니다. | 예 |

Ops Manager 애플리케이션 데이터베이스에 대한 인증을 위해 Kerberos를 구성하려면 애플리케이션 데이터베이스로 인증하도록 Ops Manager 구성을 참조하세요.

KMIP를 사용하여 암호화 키 관리를 위한 포트 열기

WiredTiger 스토리지 엔진을 사용하는 MongoDB Enterprise 배포는 네이티브 암호화 옵션을 지원합니다. KMIP 서비스를 사용하여 마스터 암호화 키를 관리할 수 있습니다. KMIP를 통해 암호화된 스토리지 엔진을 지원하려면 백업 데몬 호스트, MongoDB 호스트, KMIP 호스트 간에 다음 포트를 엽니다.

서비스 | 기본 포트 | 운송 | 방향 | 목적 | TLS를 사용하시나요? |

|---|---|---|---|---|---|

KMIP | 5696 | TCP | 아웃바운드 | MongoDB 데이터베이스와 KMIP 호스트 간에 메시지를 전송합니다. | 예 |

참고

KMIP 호스트의 포트를 변경하는 경우, 암호화된 백업 스냅샷을 참조하여 새 포트를 사용하도록 Ops Manager를 구성하세요.

인터넷 사이트 액세스

Ops Manager가 로컬 모드로 구성되지 않은 경우 HTTPS를 통해 다음 인터넷 사이트에 액세스해야 합니다:

사이트 | 목적 |

|---|---|

downloads.mongodb.com, downloads.mongodb.org | |

opsmanager.mongodb.com | MongoDB 버전 매니페스트를 다운로드합니다. |

fastdl.mongodb.org |