A aba Authentication permite que você conecte implantações que exigem autenticação. Para saber mais sobre mecanismos de autenticação no MongoDB, consulte Mecanismos de autenticação.

Procedimento

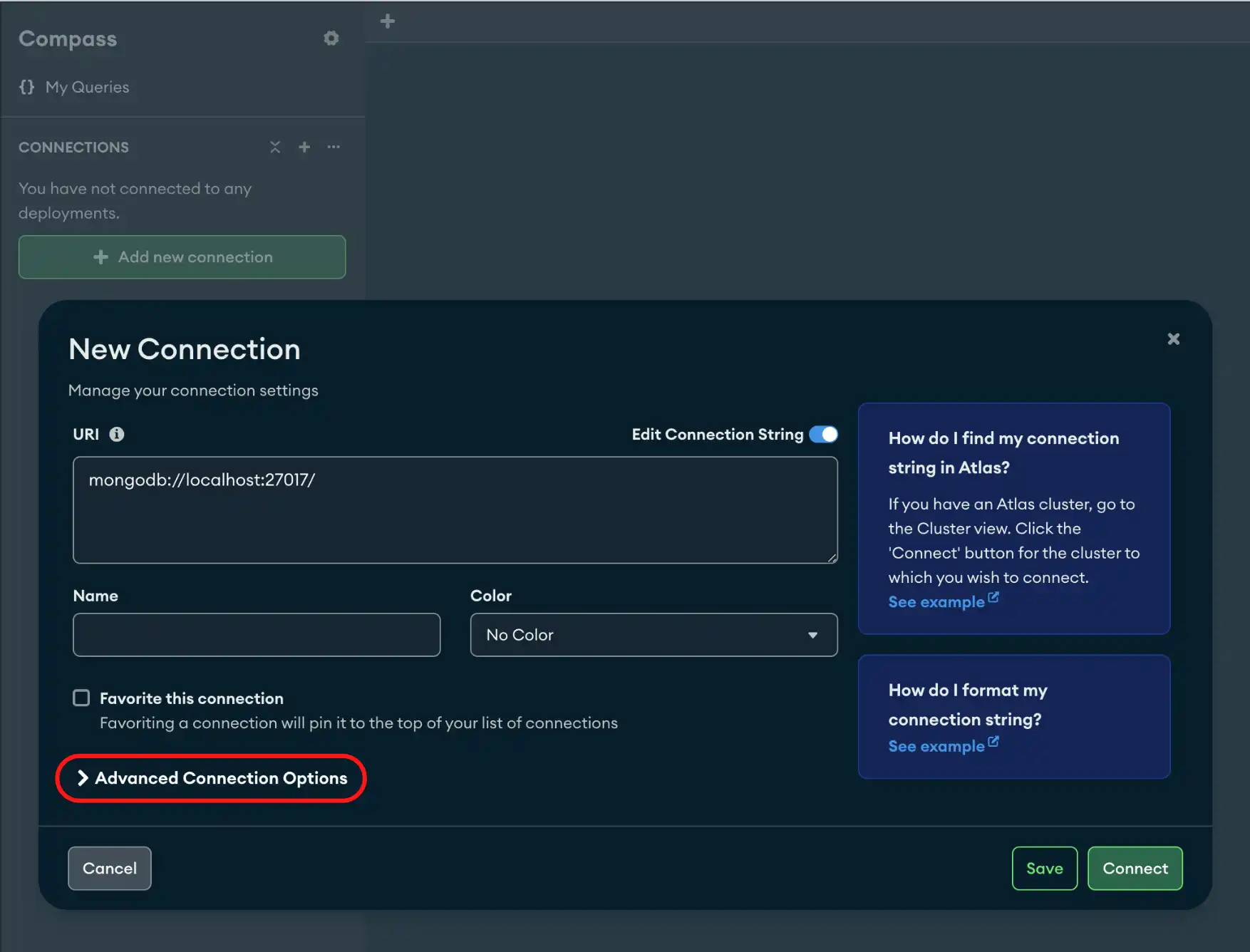

Abra o New Connection modal.

No painel inferior do Connections Sidebar, clique em Add New Connection para abrir o modal New Connection.

Se você já tiver conexões listadas no Connections Sidebar, clique no ícone na parte superior direita da barra lateral para abrir o modal New Connection.

Clique na aba Authentication.

Selecione seu método de autenticação entre as seguintes opções:

Nome de usuário / Senha

Forneça as seguintes informações:

Nome de usuário

Senha

(Opcional) Banco de Dados de Autenticação

Mecanismo de autenticação:

Default

A configuração

Defaultseleciona o primeiro mecanismo de autenticação suportado pelo servidor de acordo com uma ordem de preferência.Com a configuração

Default, o MongoDB tenta autenticar utilizando os seguintes mecanismos na ordem em que são listados:SCRAM-SHA-256SCRAM-SHA-1MONGODB-CR

OIDC

Seleciona OIDC se a implantação utilizar OpenID Connect como seu mecanismo de autenticação.

Observação

Por padrão, o Compass solicita os escopos oidc e offline_access do provedor de identidade (IdP). Se o provedor de identidade não suportar nem oidc nem offline_access, o Compass não solicitará esses escopos. Se o provedor de identidade suportar oidc, mas não offline_access, você deverá autenticar novamente com frequência. Para aprender mais, consulte Campos oidcIdentityProviders.

Forneça as seguintes informações:

Campo | Descrição |

|---|---|

Nome de usuário | Opcional. Nome de usuário do OpenID Connect. |

URI de Redirecionamento de Fluxo de Código de Autenticação | Opcional. Especifique um URI onde o fornecedor de identidade redirecionará você após a autenticação. O URI deve corresponder à configuração do fornecedor de identidade. O padrão é |

Considera o Endpoint de Destino Confiável | Opcional. Permite conectar-se a um ponto de extremidade de destino que não esteja na lista de pontos de extremidade considerados confiáveis por padrão. Use para garantir que os tokens de acesso sejam enviados para servidores confiáveis. Use essa opção somente ao se conectar com os servidores dos quais você confia. |

Habilita Fluxo de Autenticação do Dispositivo | Opcional. Quando a configuração Mostrar Caixa de Seleção do Fluxo de Autenticação do Dispositivo está habilitada, o Compass pode fornecer um URL e um código para concluir a autenticação. Este é um fluxo de autenticação menos seguro que pode ser usado como fallback quando a autenticação baseada em navegador não está disponível. |

Usar configurações de proxy no nível do aplicativo | Opcional. Use as configurações de proxy no nível do aplicativo especificadas no painel Configurações do Compass. Habilitado por padrão. Se você não ativar as configurações de proxy no nível do aplicativo, o Compass usará o mesmo proxy para se conectar ao cluster e ao provedor de identidade. |

Envie um nonce na solicitação de código de autenticação | Opcional. Inclui um nonce aleatório como parte da solicitação de código de autenticação para evitar ataques de repetição. Habilitado por padrão. O nonce é um componente de segurança importante. Desative esta configuração apenas se não for compatível com seu provedor OIDC. |

X.509

Selecione X.509 se a implantação utilizar X.509 como seu mecanismo de autenticação.

Observação

A autenticação X.509 requer um certificado de cliente. Para habilitar o TLS e adicionar um certificado de cliente, consulte a aba TLS/SSL no Compass.

Kerberos

Selecione Kerberos se o sistema utilizar Kerberos como seu mecanismo de autenticação.

Forneça as seguintes informações:

Campo | Descrição | ||||||

|---|---|---|---|---|---|---|---|

Principal | Cada participante na comunicação autenticada é conhecido como um "principal", e cada principal deve ter um nome exclusivo. | ||||||

(Opcional) Nome do Serviço | |||||||

(Opcional) Canonizar Nome do Host | O Kerberos usa a forma canonicalizada do nome do host | ||||||

(Opcional) Domínio de Serviço | O domínio de serviço é o domínio sobre o qual um servidor de autenticação Kerberos tem autoridade para autenticar um usuário. Se você escolher Canonicalize Host Name, você poderá especificar uma das seguintes opções:

Para obter mais informações sobre a canonização do nome principal no Kerberos, consulte este documento RFC. | ||||||

(Opcional) Fornece a senha diretamente | Usado para verificar sua identidade. Para mostrar o campo de senha Kerberos, você deve habilitar a opção showKerberosPasswordField. |

Autentica como um usuário Kerberos diferente no Windows

Ao autenticar com Kerberos no Windows, o Principal que você especifica deve corresponder ao principal contexto de segurança que o Compass está executando. Normalmente, este é o usuário conectado que está executando o Compass.

Para autenticar como um usuário Kerberos diferente, execute o MongoDB Compass como o usuário escolhido e especifique o Principal para este usuário. Para executar o MongoDB Compass como um usuário diferente:

Mantenha pressionado Shift e clique com o botão direito do mouse no ícone do programa MongoDB Compass para selecionar Run as a different user.

Utilize a ferramenta de linha de comando

runas. Por exemplo, o seguinte comando executa o MongoDB Compass como um usuário denominadoadmin:runas /profile /user:mymachine\admin <path to MongoDB Compass>

Depois de iniciar o MongoDB Compass como o usuário escolhido, para autenticar em sua implantação do MongoDB habilitada para Kerberos, especifique o Principal para o usuário correspondente.

LDAP

Observação

Consulte a seção Exemplos nesta página para um exemplo da aba de autenticação configurada para autenticação de nome de usuário e senha.

Selecione LDAP se a implantação utilizar LDAP como seu mecanismo de autenticação.

Forneça as seguintes informações:

Nome de usuário

Senha

AWS IAM

Selecione AWS IAM se o sistema utilizar AWS IAM como seu mecanismo de autenticação.

Os campos a seguir são opcionais, pois podem ser definidos em sua plataforma usando suas respectivas variáveis de ambiente do AWS IAM. O MongoDB Compass usará esses valores de variáveis de ambiente para autenticar; você não precisa especificá-los na connection string.

(Optional) AWS Access Key Id

(Opcional) Chave de Acesso Secreto AWS

(Opcional) Token de Sessão AWS

(Opcional) Para opções avançadas de configuração de conexão, clique na aba Avançado.

Dica

Para se desconectar da sua implantação, consulte Desconectar-se do MongoDB.

Exemplos

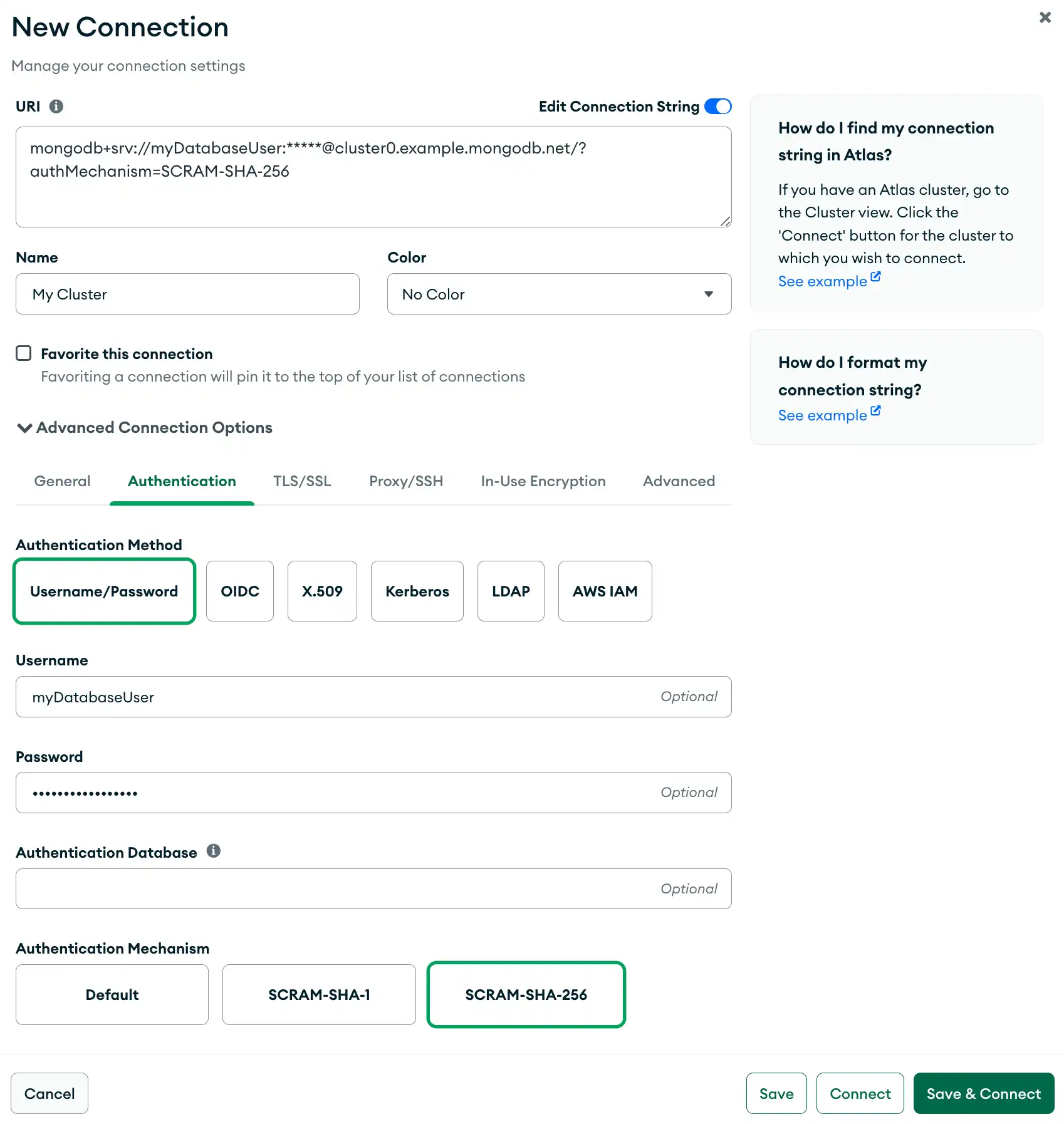

Autenticação de nome de usuário e senha

O exemplo a seguir especifica uma conexão com autenticação de nome de usuário e senha usando SCRAM-SHA-256 na aba Authentication.

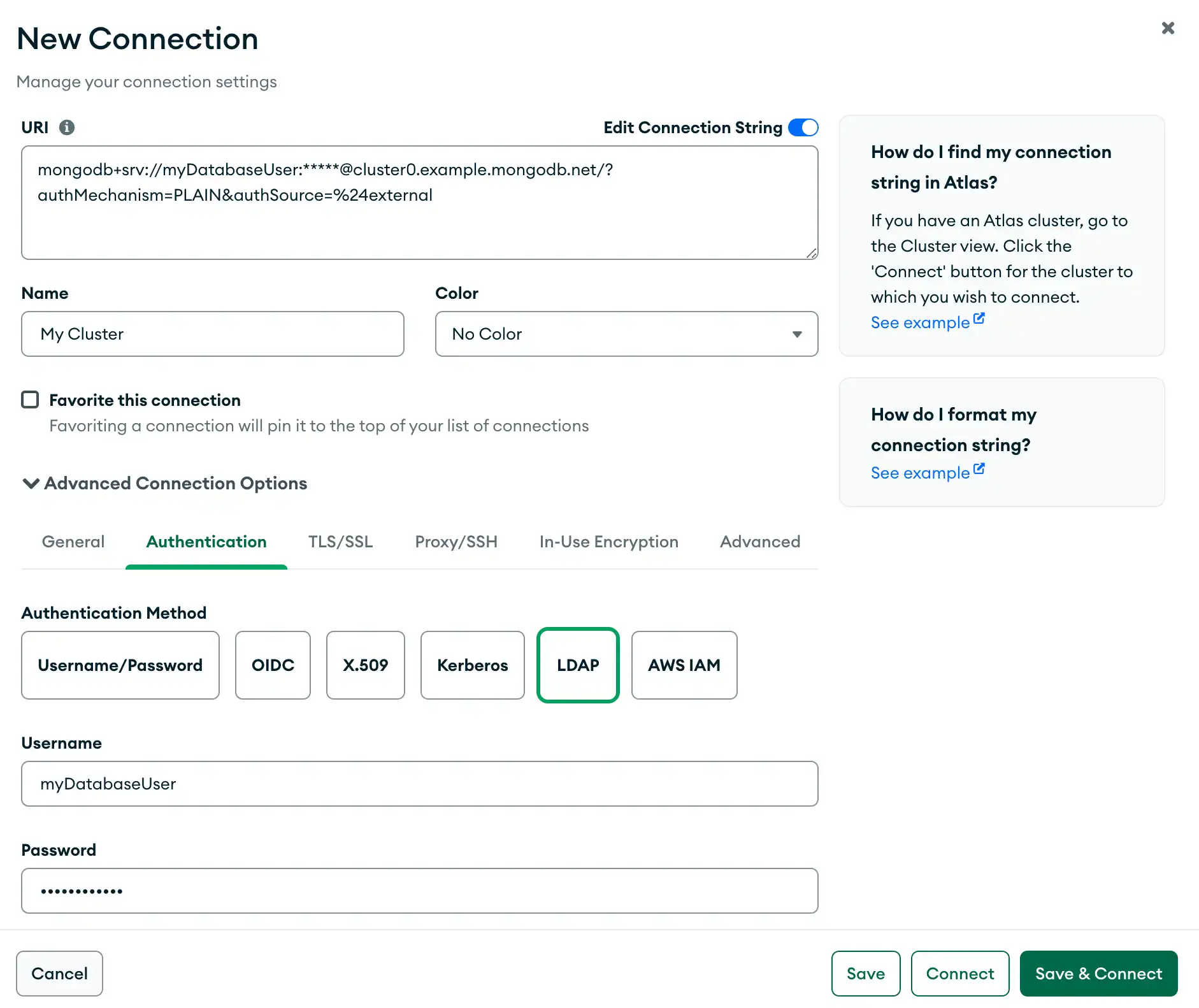

Autenticação LDAP

Como alternativa, o exemplo a seguir especifica uma conexão com a autenticação LDAP na aba Authentication.