Para usar essa opção de conexão, você precisa de um conjunto de réplicas ou de um cluster fragmentado. Seu conjunto de réplicas pode ser de um único nó ou maior.

A aba de conexão do In-Use Encryption permite a você conectar seus sistemas com o Queryable Encryption.

Procedimento

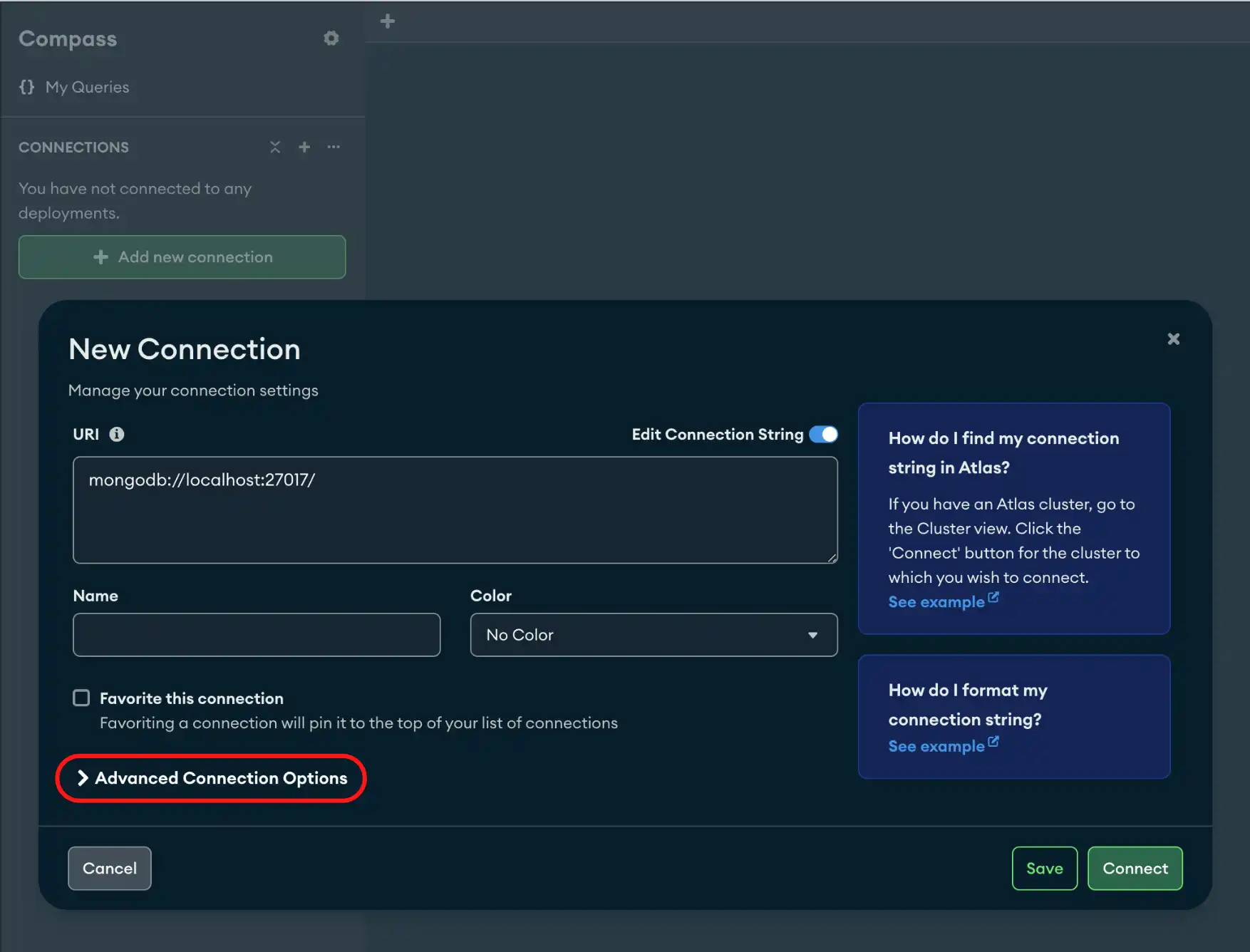

Abra o New Connection modal.

No painel inferior do Connections Sidebar, clique em Add New Connection para abrir o modal New Connection.

Se você já tiver conexões listadas no Connections Sidebar, clique no ícone na parte superior direita da barra lateral para abrir o modal New Connection.

Clique na aba In-Use Encryption.

Forneça um Key Vault Namespace.

Um Key Vault Namespace refere-se a uma coleção que contém todas as chaves de dados utilizadas para criptografia e descriptografia.

Especifique uma collection na qual o diretório de dados são armazenados no formato

<db>.<collection>. O reconhecimento de data center/collection padrão não oficial do keyVault éencryption.__keyVault.Selecione um KMS Provider.

Você pode selecionar entre os seguintes sistemas de gerenciamento de chaves:

Provedores de KMS

KMS local

Você pode gerenciar localmente sua chave como um KMS usando a opção KMS local .

Clique em Generate Random Key para gerar uma string codificada 96bytes de base64 . Você precisa dessa chave para acessar dados criptografados e criptografados.

Aviso

O Compass não salva credenciais KMS por padrão. Copie e salve a chave em um local externo.

AWS

Você pode usar o Amazon Web Services para gerenciar suas chaves.

Especifique os seguintes campos:

Campo | Obrigatório | Descrição |

|---|---|---|

ID da chave de acesso | Sim | Valor do ID da sua chave de acesso AWS. |

Chave de acesso secreta | Sim | Valor da sua chave secreta do Amazon Web Services . |

Session Token | No | Valor do token de sessão da AWS. |

Autoridade de certificação | No | Um ou mais arquivos de certificado de Autoridades de Certificado confiáveis para validar o certificado fornecido pela implantação. |

Certificado e chave do cliente | No | Especifica o local de um arquivo .pem local que contém o certificado TLS/SSL X.509 do cliente ou o certificado e a chave TLS/SSL do cliente. |

Senha da chave do cliente | No | Se a Chave privada do cliente estiver protegida com uma senha, você deverá fornecer a senha. |

GCP

Você pode usar os ServiçosGCP para gerenciar suas chaves.

Especifique os seguintes campos:

Campo | Obrigatório | Descrição |

|---|---|---|

E-mail da conta de serviço | Sim | O e-mail da conta de serviço para autenticar. |

chave privada | Sim | Uma chave privada codificada de base64 . |

Endpoint | No | Um host com uma porta opcional. |

Autoridade de certificação | No | Um ou mais arquivos de certificado de Autoridades de Certificado confiáveis para validar o certificado fornecido pela implantação. |

Certificado e chave do cliente | No | Especifica o local de um arquivo .pem local que contém o certificado TLS/SSL X.509 do cliente ou o certificado e a chave TLS/SSL do cliente. |

Senha da chave do cliente | No | Se a Chave privada do cliente estiver protegida com uma senha, você deverá fornecer a senha. |

Azure

Você pode usar o Azure Key Vault para gerenciar suas chaves.

Especifique os seguintes campos:

Campo | Obrigatório | Descrição |

|---|---|---|

ID do Inquilino | Sim | Identifica a organização para a conta. |

ID do cliente | Sim | Autentica um aplicação registrado . |

Segredo do cliente | Sim | O segredo do cliente para autenticar um aplicação registrado. |

Ponto de extremidade da plataforma de identidade | Sim | Um host com uma porta opcional. |

Autoridade de certificação | No | Um ou mais arquivos de certificado de Autoridades de Certificado confiáveis para validar o certificado fornecido pela implantação. |

Certificado e chave do cliente | No | Especifica o local de um arquivo .pem local que contém o certificado TLS/SSL X.509 do cliente ou o certificado e a chave TLS/SSL do cliente. |

Senha da chave do cliente | No | Se a Chave privada do cliente estiver protegida com uma senha, você deverá fornecer a senha. |

KMIP

Você pode usar o KMIP para gerenciar suas chaves.

Campo | Obrigatório | Descrição |

|---|---|---|

Endpoint | Sim | O endpoint consiste em um nome de host e uma porta separados por dois pontos. |

Autoridade de certificação | No | Um ou mais arquivos de certificado de Autoridades de Certificado confiáveis para validar o certificado fornecido pela implantação. |

Certificado e chave do cliente | No | Especifica o local de um arquivo .pem local que contém o certificado TLS/SSL X.509 do cliente ou o certificado e a chave TLS/SSL do cliente. |

Senha da chave do cliente | No | Se a Chave privada do cliente estiver protegida com uma senha, você deverá fornecer a senha. |

(Opcional) Specify an EncryptedFieldsMap:

Adicione um EncryptedFieldsMap opcional no lado do cliente para aumentar a segurança. Para obter mais informações, consulte Campos para criptografia.