Portas acessíveis

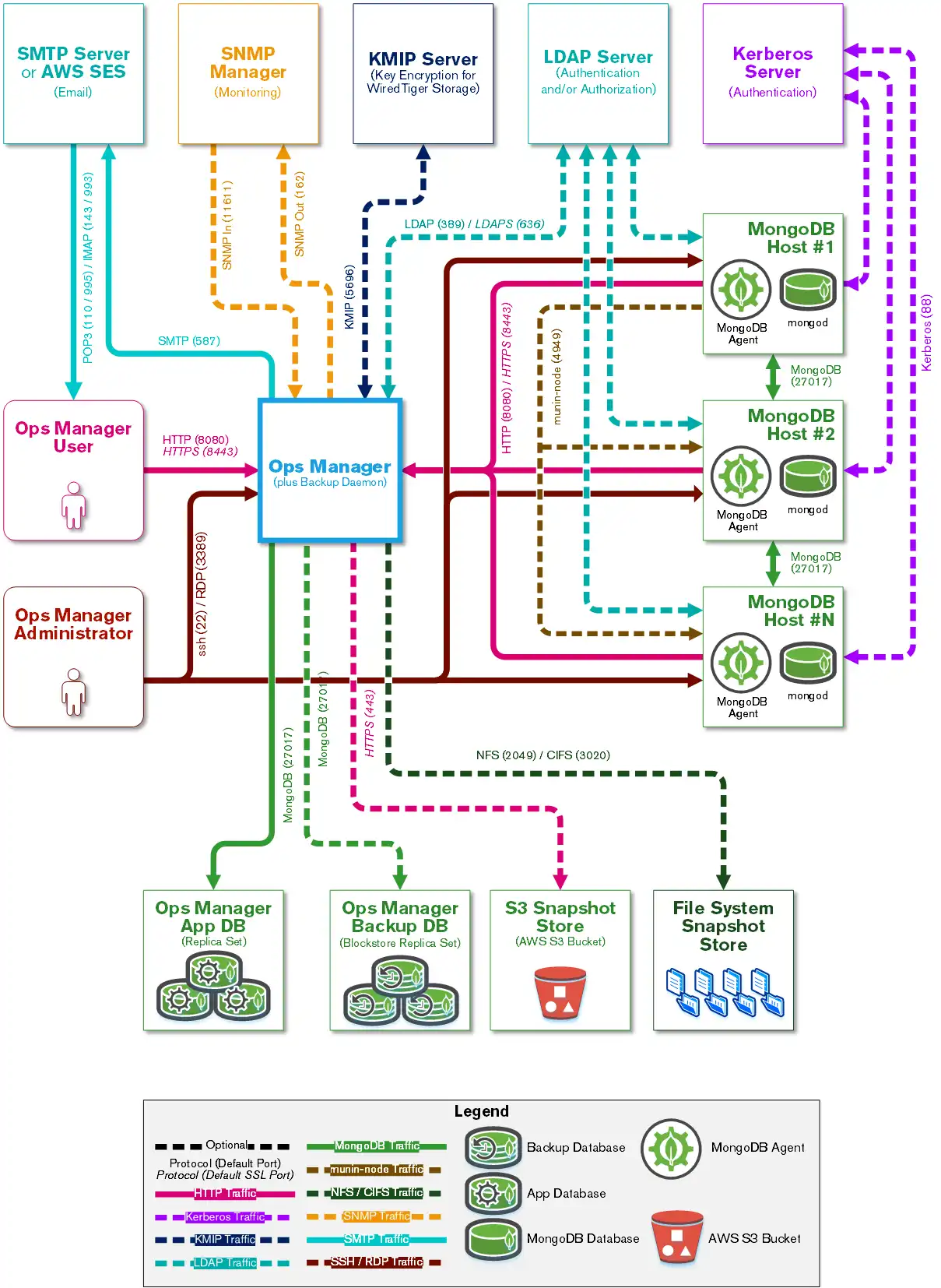

O aplicativo Ops Manager deve ser capaz de se conectar a users e agentes do MongoDB por HTTP ou HTTPS. Os agentes do MongoDB devem poder se conectar aos bancos de dados MongoDB do cliente MongoDB.

Embora o Ops Manager exija apenas portas de rede HTTP (ou HTTPS) e MongoDB abertas para se conectar com usuários e bancos de dados, quais portas são abertas em um firewall dependem de quais recursos estão habilitados: criptografia, autenticação e monitoramento.

Esta página define quais sistemas precisam se conectar a quais portas em outros sistemas.

O Ops Manager se conecta a vários serviços. Esta página explica as portas que devem ser abertas para implantar os vários componentes usados com uma sistema do Ops Manager.

As portas específicas que devem ser abertas em qualquer firewall intermediário dependem de quais recursos estão habilitados, como criptografia, autenticação e monitoramento.

Dica

Todas as portas listadas nas seções a seguir ou são a porta especificada na documentação para instalações do MongoDB ou as portasconhecidas para o serviço específico atribuído pela IANA. Se o número da porta puder ser alterado, ele será observado após a tabela em cada seção.

Para executar o MongoDB Ops Manager sem uma conexão com a Internet, consulte Configurar sistema para ter acesso limitado à Internet para garantir que você tenha todos os binários necessários para executar o MongoDB Ops Manager sem uma conexão com a Internet.

Abrir portas para acessar o Ops Manager

O Ops Manager exige os seguintes requisitos mínimos de porta de rede:

Tanto os users do Ops Manager quanto os agentes do MongoDB devem ser capazes de se conectar ao aplicativo Ops Manager por HTTP ou HTTPS.

O Ops Manager deve ser capaz de se conectar ao mongod que executa os bancos de dados MongoDB do aplicativo Ops Manager.

Para cada projeto do Ops Manager, os MongoDB Agents devem ser capazes de se conectar a todos os processos do MongoDB do cliente (

mongodoumongos).O aplicativo Ops Manager também deve ser capaz de enviar e-mails aos usuários do Ops Manager.

Para usar o Ops Manager, abra as seguintes portas para os hosts especificados.

Serviço, serviço | Porta padrão | Transporte | Direção | Propósito | Utiliza TLS? | |||||

|---|---|---|---|---|---|---|---|---|---|---|

HTTP | 8080 | TCP | Entrada | Fornece uma conexão web ao Ops Manager de usuários e MongoDB Agents. | No | |||||

HTTPS | 8443 | TCP | Entrada | Fornece uma conexão segura com o Ops Manager a partir de usuários e MongoDB Agents. | Sim | |||||

HTTP ou HTTPS | 8090 | TCP | Entrada | Fornece um endpoint de verificação de integridade para monitorar o Ops Manager por meio de um serviço de monitoramento como Zabbix ou Nagios. Ele só está disponível por meio de Para habilitá-lo, consulte Habilitar o Health Check Endpoint. Quando ativado, você pode acessar o endpoint em: IMPORTANTE: esta porta só é acessível a partir de O endpoint da API oferece a capacidade de verificar as conexões do serviço HTTP com o banco de dados do aplicativo Ops Manager e o armazenamento de snapshots de backup. Uma resposta bem-sucedida retorna o seguinte: | Opcional | |||||

MongoDB | 27017 | TCP | saída | Conecta-se ao aplicativo MongoDB, backup e bancos de dados de clientes. | Opcional | |||||

SMTP | 587 | TCP | saída | Envia e-mails do Ops Manager para um host SMTP ou para o AWS SES. | Opcional |

Observação

Para definir uma porta não padrão para o Ops Manager, consulte Gerenciar nome de host e portas do Ops Manager.

Para configurar uma porta diferente para o banco de dados do aplicativo, consulte

mongo.mongoUri.Para configurar uma porta diferente para um banco de dados cliente, consulte Implantar uma instância autônoma doMongoDB, implantar um conjunto de réplicas ou implantar um cluster fragmentado para uma nova sistema ou Adicionar processos existentes do MongoDB ao Ops Manager para uma sistema existente.

Portas abertas para acessar o Ops Manager e os hosts do MongoDB

A maioria da administração do Ops Manager pode ser realizada por meio da interface do usuário. Alguns procedimentos exigem acesso ao sistema operacional. Para permitir que seus administradores acessem seu Ops Manager, bem como os hosts do MongoDB, abra as seguintes portas para esses hosts.

Serviço, serviço | Porta padrão | Transporte | Direção | Propósito | Utiliza TLS? |

|---|---|---|---|---|---|

ssh | 22 | TCP | Entrada | Administração do sistema Linux. | Sim |

RDP | 3389 | TCP | Entrada | Administração do sistema Windows. | No |

Abra portas para fazer backup, restaurar e executar query de instâncias MongoDB usando o Ops Manager

O Ops Manager pode fazer backup de bancos de dados MongoDB em um ou mais sistemas de armazenamento:

Um banco de dados MongoDB (blockstore)

Um bucket de armazenamento compatível com S3 (blockstore de armazenamento compatível com S3)

Um sistema de arquivos (armazenamento do sistema de arquivos).

Para fazer backup de hosts MongoDB, abra as seguintes portas para os hosts de backup preferidos (armazenamento de blocos, armazenamento de snapshots de armazenamento compatível com S3 e/ou armazenamento de snapshots do sistema de arquivos):

Serviço, serviço | Porta padrão | Transporte | Direção | Propósito | Utiliza TLS? |

|---|---|---|---|---|---|

MongoDB | 27017 | TCP | saída | Faça backup de snapshots de todo o banco de dados para blockstore ou snapshots de metadados para o banco de dados de metadados de blockstore de armazenamento compatível com o S3. | Opcional |

HTTPS | 443 | TCP | saída | Faça backup dos dados do snapshot do banco de dados em um bucket de armazenamento compatível com S3. | Sim |

NFS | 2049 | TCP | saída | Faça backup de capturas de imagens do banco de dados no sistema de arquivos baseado em UNIX/Linux-based. | No |

CIFS | 3020 | TCP | saída | Faça backup de snapshots do banco de dados no sistema de arquivos baseado no Windows. | No |

Servidor proxy | 25999 | TCP | saída | Consulte o host de backup de captura instantânea. | No |

Os snapshots também podem ser restaurados usando o link exibido no aplicativo Ops Manager. As mesmas portas necessárias para usar o Ops Manager precisariam estar abertas para que o usuário baixasse o snapshot.

Para encontrar o link de download, clique em Continuous Backup, na guia Restore History e, em seguida, clique no link download ao lado do snapshot.

Observação

Para configurar uma porta diferente para o blockstore, consulte Gerenciar o armazenamento de snapshots do Blockstore.

Para configurar uma porta diferente para o banco de banco de dados de metadados do Snapshot Store de armazenamento compatível com o S3 , consulte Gerenciar o armazenamento de snapshots do S3 .

MongoDB 3.4.2 O Enterprise e o posterior oferecem a capacidade de executar queries de snapshots de backup. O Ops Manager provisiona esses snapshots consultáveis como instâncias do MongoDB somente leitura, conforme descrito em Query a Backup. Para executar query de uma captura de imagem da cópia de segurança, abra as seguintes portas:

Serviço, serviço | Porta padrão | Transporte | Direção | Propósito | Utiliza TLS? |

|---|---|---|---|---|---|

MongoDB | 27700-27719 | TCP | Entrada | Habilite a comunicação entre o host do aplicativo e um snapshot de backup para query | Opcional |

Abrir portas para integrar o Ops Manager ao SNMP

Abra as seguintes portas entre o MongoDB Ops Manager e seu SNMP Manager para enviar e receber notificações de armadilha SNMP de seus MongoDB deployments para o MongoDB Ops Manager.

Importante

MongoDB Ops Manager 6.0.0 descontinua alertas SNMP . MongoDB Ops Manager 7.0.0 não incluirá alertas de SNMP . Para saber mais sobre outras opções de alerta , consulte Integrações de serviços de terceiros.

Serviço, serviço | Porta padrão | Transporte | Direção | Propósito | Utiliza TLS? |

|---|---|---|---|---|---|

SNMP | 162 | UDP | saída | Enviar capturas para o gerenciador SNMP. | No |

SNMP | 11611 | UDP | Entrada | Receber solicitações do SNMP Manager. | No |

O Ops Manager utilizaSNMPv2 baseado em comunidade (SNMPv2c).

Importante

MongoDB Ops Manager 6.0.0 descontinua alertas SNMP . MongoDB Ops Manager 7.0.0 não incluirá alertas de SNMP . Para saber mais sobre outras opções de alerta , consulte Integrações de serviços de terceiros.

Você pode configurar o aplicativo MongoDB Ops Manager com dois tipos diferentes de capturas SNMP :

Tipo de armadilha | Conteúdos | Frequência | Alvo |

|---|---|---|---|

Heartbeat | Avaliação de integridade interna do aplicativo MongoDB Ops Manager | Conjunto do usuário | um ou mais endpoints |

Alerta | Dados de um alerta configurado MongoDB Ops Manager | Conjunto do usuário | um ou mais endpoints |

Para configurar o Aplicativo MongoDB Ops Manager para enviar SNMPv2c Heartbeat ou Alert Traps:

Baixe o arquivo MIB.

Para configurar SNMPv2c Traps:

Para SNMPv2c Heartbeat Traps:

Siga o procedimento Modificar uma configuração personalizada .

Defina os seguintes pares chave/valor:

ChaveValorNúmero de segundos entre notificações de pulsação.

Hosts que recebem capturas de pulsação na porta 162.

Para armadilhas de alerta SNMPv2c:

Siga o procedimento Gerenciar configurações de alerta para configurar alertas do sistema, globais ou de projeto.

Use SNMP Host como método de entrega.

Portas abertas para autenticar usuários do Ops Manager usando LDAP

Os usuários do MongoDB Enterprise podem autenticar usuários do Ops Manager usando o LDAP. Para autenticar usando o LDAP, abra as seguintes portas no Ops Manager e no seu host LDAP.

Serviço, serviço | Porta padrão | Transporte | Direção | Propósito | Utiliza TLS? |

|---|---|---|---|---|---|

LDAP | 389 | UDP | Ambos | Autenticar e/ou autorizar usuários do Ops Manager em relação ao host do LDAP. | No |

LDAPS | 636 | UDP | Ambos | Autenticar e/ou autorizar usuários do Ops Manager em relação ao host do LDAP. | Sim |

Para configurar as cadeias de URI LDAP do Ops Manager, incluindo a configuração de uma porta não padrão, consulte Autenticação do usuário.

Abrir portas para autenticar com MongoDB

Os usuários do MongoDB Enterprise podem usar Kerberos ou LDAP para autenticar usuários do MongoDB. Para autenticar usando LDAP ou Kerberos, abra as seguintes portas entre os bancos de dados de clientes MongoDB, Ops Manager e o(s) host(s) Kerberos ou LDAP.

Serviço, serviço | Porta padrão | Transporte | Direção | Propósito | Utiliza TLS? |

|---|---|---|---|---|---|

Kerberos | 88 | TCP / UDP | saída | Solicite autenticação para usuários MongoDB em relação ao host Kerberos. | No |

Kerberos | 88 | UDP | Entrada | Receber autenticação para usuários MongoDB em relação ao host Kerberos. | No |

LDAP | 389 | UDP | Ambos | Autenticar e/ou autorizar usuários MongoDB em relação ao host LDAP. | No |

LDAPS | 636 | UDP | Ambos | Autenticar e/ou autorizar usuários MongoDB em relação ao host LDAP. | Sim |

Para configurar o Kerberos para autenticação no banco de dados do aplicativo Ops Manager, consulte Configurar o Ops Manager para autenticação combancos de dados de aplicativos.

Abra portas para gerenciar chaves de criptografia usando KMIP

As implementações do MongoDB Enterprise usando o mecanismo de armazenamento WiredTiger oferecem suporte a uma opção de criptografia nativa. Você pode usar um serviço KMIP para gerenciar a chave de criptografia mestre. Para suportar o mecanismo de armazenamento criptografado via KMIP, abra as seguintes portas entre os hosts do Backup Daemon, os hosts MongoDB e os hosts KMIP.

Serviço, serviço | Portas padrão | Transporte | Direção | Propósito | Utiliza TLS? |

|---|---|---|---|---|---|

KMIP | 5696 | TCP | saída | Envie mensagens entre bancos de dados MongoDB e host KMIP. | Sim |

Observação

Se você alterar a porta do host KMIP, consulte Instantâneos de backup criptografados para configurar o Ops Manager para usar essa nova porta.I

Acesso ao site da Internet

Se o Ops Manager não estiver configurado para o modo local, ele precisará acessar os seguintes sites da Internet por HTTPS:

Local | Propósito |

|---|---|

downloads.mongodb.com, downloads.mongodb.org | Para baixar o MongoDB Enterprise Builds. |

opsmanager.mongodb.com | Para fazer o download do manifesto da versãodo MongoDB. |

fastdl.mongodb.org | Para fazer o download das compilações da MongoDB Community. |