Puede configurar su proyecto Atlas para utilizar un AWS Rol de IAM para acceder a sus claves de AWS KMS para el cifrado en reposo. Puede usar un rol existente o crear uno nuevo al habilitar el cifrado en reposo en su proyecto.

Esta página explica cómo configurar la gestión de claves de cliente en su proyecto Atlas para el acceso basado en roles. También puede configurar AWS PrivateLink en su AWS KMS para garantizar que todo el tráfico entre Atlas y su AWS KMS se realice a través de las interfaces de red privadas de AWS.

Si aún no ha habilitado el cifrado en reposo para su proyecto Atlas nuevo o existente, siga las Habilite el acceso basado en roles para su clave de cifrado en un proyecto para habilitar el cifrado en reposo en su proyecto Atlas. Si ya ha habilitado el cifrado en reposo y configurado el acceso basado en credenciales a sus claves de cifrado en un proyecto Atlas, siga el procedimiento "Cambiar al acceso basado en roles para su clave de cifrado en un proyecto" para cambiar al acceso basado en roles a sus claves de cifrado.

Debe configurar la administración de claves de cliente para el proyecto Atlas antes de habilitarla en los clústeres de ese proyecto.

Acceso requerido

Para configurar la gestión de claves de clientes, debe tener Project Owner

acceso al proyecto.

Los usuarios con acceso Organization Owner deben añadirse al proyecto como Project Owner.

Habilitar claves administradas por el cliente con AWS KMS

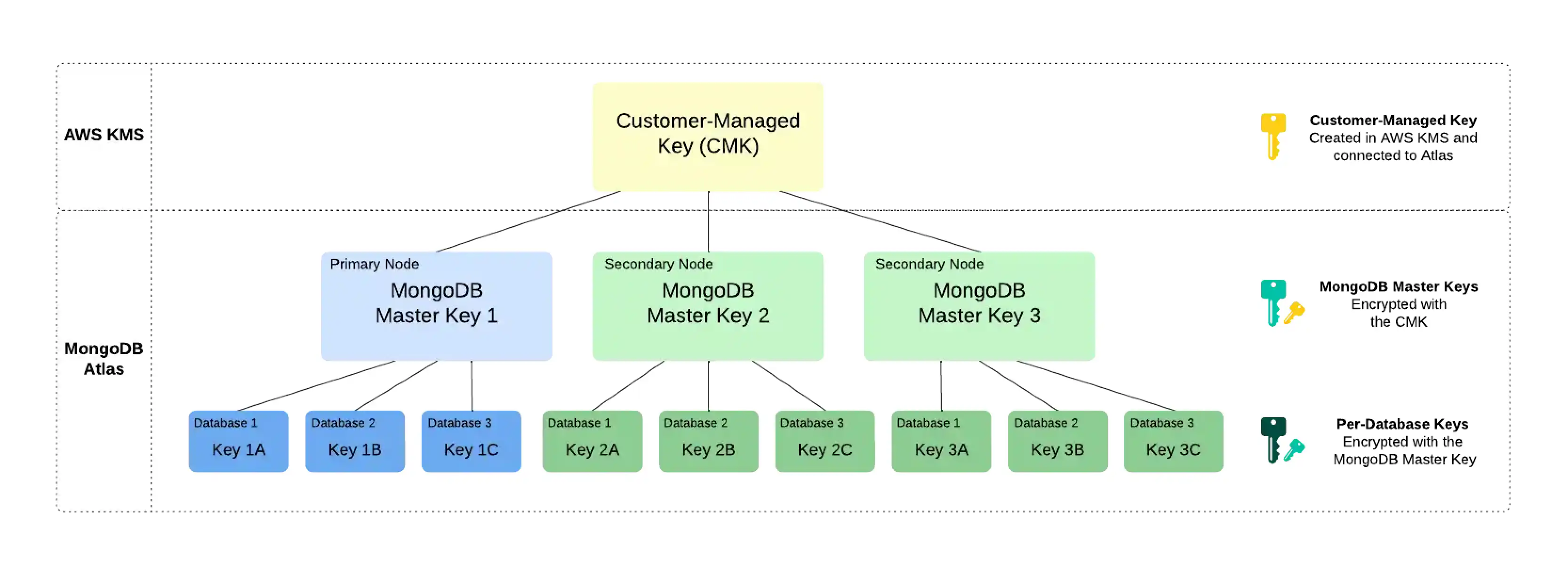

La gestión de claves de cliente en Atlas sigue un proceso denominado cifrado de sobre. Este proceso crea múltiples capas de cifrado al cifrar una clave con otra. Para habilitar la gestión de claves de cliente, Atlas utiliza las siguientes claves de cifrado:

Customer-Managed Key (CMK)Las llaves gestionadas por el cliente son llaves de cifrado que tú creas, posees y gestionas en AWS KMS. Creas la llave maestra de cliente en AWS KMS y lo conectas a Atlas a nivel de proyecto. Para aprender más acerca de las llaves maestras de clienteutilizadas en AWS KMS, consulta la Documentación de AWS KMS.

Atlas usa esta clave solo para cifrar las claves maestras de MongoDB.

MongoDB Master KeyCada nodo de su clúster Atlas crea una clave maestra de MongoDB. Estas claves son claves de cifrado que un servidor MongoDB utiliza para cifrar las claves de cifrado de cada base de datos. Atlas guarda una copia cifrada de la clave localmente.

Esta clave está encriptada con la CMK y encripta las claves de encriptación por base de datos.

Per-Database Encryption KeyCada nodo de su clúster Atlas también crea una clave de cifrado por cada base de datos del clúster. Atlas utiliza estas claves para leer y escribir datos mediante WiredTiger, que también las cifra y almacena.

Esta clave está encriptada con la clave maestra de MongoDB.

Ejemplo

Considere la siguiente jerarquía de cifrado para un conjunto de réplicas de tres nodos. Atlas utiliza la CMK de AWS KMS para cifrar una clave maestra de MongoDB única para cada nodo del clúster. Cada nodo también contiene tres bases de datos, cada una cifrada con una clave de cifrado única para cada base de datos. Al iniciar el clúster, Atlas descifra la clave maestra de MongoDB mediante la CMK de AWS KMS y la envía al servidor MongoDB.

Nota

Si revoca el acceso de Atlas a la CMK, Atlas apaga los nodos de su clúster y no podrá acceder a sus datos hasta que restaure el acceso a la CMK.

Rotar su clave maestra de cliente de AWS

Nota

Esta característica no está disponible para ninguna de las siguientes implementaciones:

M0Clústeres gratuitosClústeres Flex

Para obtener más información, consulta Límites.

Clave maestra de MongoDB - Responsabilidad de MongoDB

Al usar el KMS de su propio proveedor de nube, Atlas rota automáticamente las claves maestras de MongoDB al menos cada 90 días. La rotación de claves comenzará durante una ventana de mantenimiento, si la tiene configurada. Aplazar el mantenimiento (manual o automáticamente) puede provocar que la clave se rote después de los 90días. Las claves se rotan de forma continua y el proceso no requiere reescribir los datos.

Su AWS CMK: suresponsabilidad

Atlas no rota automáticamente la AWS CMK utilizada para el cifrado en reposo proporcionado por AWS.

Como práctica recomendada, Atlas crea un alert para recordarle que debe rotar su AWS CMK cada 90 días de forma predeterminada al habilitar el cifrado en reposo en un proyecto de Atlas. Puede configurar la duración de esta alerta.

Puede rotar su AWS CMK usted mismo o configurar su instancia de AWS KMS para que la rote automáticamente. Si configura la rotación automática de AWS CMK, el período predeterminado para la rotación es de aproximadamente 365 días.

Si ya ha configurado una rotación automática de CMK en AWS y no desea recibir la alerta de Atlas para rotar su CMK cada 90 días, puede modificar el período de alerta predeterminado para que sea mayor a 365 días o deshabilitar la alerta.

Esta página explica cómo crear una nueva clave y actualizar el ID de CMK en Atlas para rotar la CMK de su proyecto Atlas. Este método de rotación de claves permite un control más detallado del periodo de rotación en comparación con la rotación automática de CMK de AWS KMS.

Importante

Copias de seguridad en la nube con cifrado en reposo

Para los clústeres que utilizan cifrado en reposo y copia de seguridad del clúster, Atlas utiliza las credenciales de usuario de CMK y AWS IAM del proyecto en el momento de la instantánea para cifrar automáticamente los archivos de datos de la instantánea. Esta es una capa adicional de cifrado que se aplica a todos los volúmenes de almacenamiento e instantáneas de Atlas.

Atlas no vuelve a cifrar las instantáneas con la nueva CMK tras la rotación.No elimine la CMK anterior hasta que haya comprobado si hay instantáneas que aún la utilicen en todos los clústeres del proyecto con copias de seguridad habilitadas.Atlas elimina las copias de seguridad según la programación de copias de seguridad, la retención y las instantáneas a petición. Una vez que Atlas elimine todas las instantáneas que dependen de una CMK determinada, podrá eliminarla de forma segura.

Procedimiento

En Atlas, vaya a la Advanced Página para su proyecto.

Si aún no aparece, se debe seleccionar la organización que contiene el proyecto en el menú Organizations de la barra de navegación.

Si aún no se muestra, seleccione su proyecto en el menú Projects de la barra de navegación.

En la barra lateral, haz clic en Database & Network Access en la sección Security.

En la barra lateral, haga clic en Advanced.

La página Avanzada se muestra.

Actualice los detalles de AWS CMK.

Introduzca la siguiente información:

CampoAcciónAWS IAM role

Seleccione un rol de AWS IAM existente que ya tenga acceso a sus claves KMS o autorice un nuevo rol y otórguele acceso a sus claves KMS con los siguientes permisos:

Para obtener más información,consulte Acceso basado en roles a su clave de cifrado para un proyecto.

Customer Master Key ID

Ingrese su ID de clave maestra de cliente de AWS.

Customer Master Key Region

Selecciona la región AWS en la que creaste tu AWS llave maestra de cliente.

Atlas enumera únicamente las regiones de AWS que admiten AWS KMS.

Haga clic en Save.

Atlas muestra un banner en su consola durante el proceso de rotación de la CMK. No elimine ni desactive la CMK hasta que se hayan implementado los cambios.

Reconfigurar la región de AWS KMS durante una interrupción

Durante una Interrupción del servicio regional, tu AWS KMS región podría volverse indisponible. Si has activado el cifrado en reposo utilizando la gestión de claves del cliente, puedes realizar operaciones de cifrado y descifrado mientras al menos un nodo siga disponible. Sin embargo, si todos los nodos se vuelven indisponibles, no puedes realizar operaciones criptográficas. Un nodo se vuelve indisponible si se reinicia durante la interrupción del servicio.

Para que los nodos no disponibles funcionen correctamente, puede reconfigurar su región actual de AWS KMS a una región disponible. Para cambiar su región de KMS, su clave de AWS KMS debe ser una clave multiregión. Para crear una clave multiregión, consulte la documentación de AWS.

Nota

No se puede convertir una clave de región única en una clave de varias regiones.

Procedimiento

Para reconfigurar tu región AWS KMS, completa los siguientes pasos en Atlas:

En Atlas, ve a la página Advanced de tu proyecto.

Si aún no aparece, se debe seleccionar la organización que contiene el proyecto en el menú Organizations de la barra de navegación.

Si aún no se muestra, seleccione su proyecto en el menú Projects de la barra de navegación.

En la barra lateral, haz clic en Database & Network Access en la sección Security.

En la barra lateral, haga clic en Advanced.

La página Avanzada se muestra.

Verifique sus credenciales de AWS CMK.

Para garantizar que Atlas no vuelva a cifrar sus datos, verifique que AWS IAM role y Customer Master Key ID reflejen sus credenciales existentes.

Próximos pasos

Puede usar una clave administrada por el cliente (CMK) de su AWS KMS a través de una red pública o de AWS PrivateLink. Para obtener más información, consulte lo siguiente:

Administrar claves de clientes con AWS a través de una red pública

Administrar claves de clientes con AWS a través de puntos finales privados

Habilitar claves administradas por el cliente para nodos de búsqueda

Por defecto, MongoDB y los procesos de búsqueda se ejecutan en los mismos nodos. Con esta arquitectura, el cifrado gestionado por el cliente se aplica a los datos de su base de datos, pero no se aplica a los índices de búsqueda.

Cuando activas nodos de búsqueda dedicados, los procesos de búsqueda se ejecutan en nodos separados. Esto permite activar el cifrado de datos del nodo de búsqueda, para que puedas cifrar tanto los datos de la base de datos como los índices de búsqueda con las mismas claves administradas por el cliente para una cobertura de cifrado integral.

Nota

Los nodos de base de datos y los nodos de búsqueda utilizan diferentes métodos de cifrado con las mismas claves administradas por el cliente. Los nodos de base de datos utilizan el motor de almacenamiento cifrado WiredTiger, mientras que los nodos de búsqueda utilizan cifrado a nivel de disco.

Temas relacionados

Para obtener más información sobre el cifrado en reposo de MongoDB, consulte Cifrado en reposo en la documentación del servidor MongoDB.

Para obtener más información sobre el cifrado en reposo con copias de seguridad en la nube, consulte Motor de almacenamiento y cifrado de copias de seguridad en la nube.