Gerenciar chaves de cliente com AWS KMS

Nesta página

- Acesso necessário

- Habilitar chaves gerenciadas pelo cliente com AWS KMS

- Exemplo

- Alterne sua chave mestra do cliente AWS

- Chave mestra MongoDB - Responsabilidade do MongoDB

- Seu AWS chave mestra do cliente - Sua responsabilidade

- Procedimento

- Reconfigurar região do AWS KMS durante uma interrupção

- Procedimento

- Próximos passos

- Tópicos relacionados

Você pode configurar seu projeto do Atlas para utilizar um role do Amazon Web ServicesIAM para acessar suas chaves do Amazon Web Services KMS para Encryption at Rest. Você pode utilizar um role existente ou criar um novo role ao habilitar a encryption at rest para seu projeto.

Esta página aborda a configuração do gerenciamento de chaves do cliente no seu projeto Atlas de acesso baseado em função. Você também pode configurar o AWS PrivateLink no seu AWS KMS para garantir que todo o tráfego entre o Atlas e seu AWS KMS ocorra através das interfaces de rede privada do AWS.

Se você ainda não habilitou a criptografia em descanso no seu projeto Atlas novo ou existente, siga o procedimento Habilite para o acesso baseado em funções à sua chave de criptografia para um projeto para habilitar a criptografia em descanso no seu projeto Atlas. Se você tiver um projeto Atlas no qual já tenha habilitado a criptografia em descanso e configurado o acesso baseado em credenciais às suas chaves de criptografia, siga o procedimento Mude para o acesso baseado em funções à sua chave de criptografia para um projeto para alternar para o acesso baseado em função às suas chaves de criptografia.

Você deve configurar o gerenciamento de chave do cliente para o projeto Atlas antes de habilitá-lo em clusters neste projeto.

Veja também:

Acesso necessário

Para configurar o gerenciamento de chave de cliente, você deve ter Project Owner acesso ao projeto.

Os usuários com acesso Organization Owner devem se adicionar ao projeto como um Project Owner.

Habilitar chaves gerenciadas pelo cliente com AWS KMS

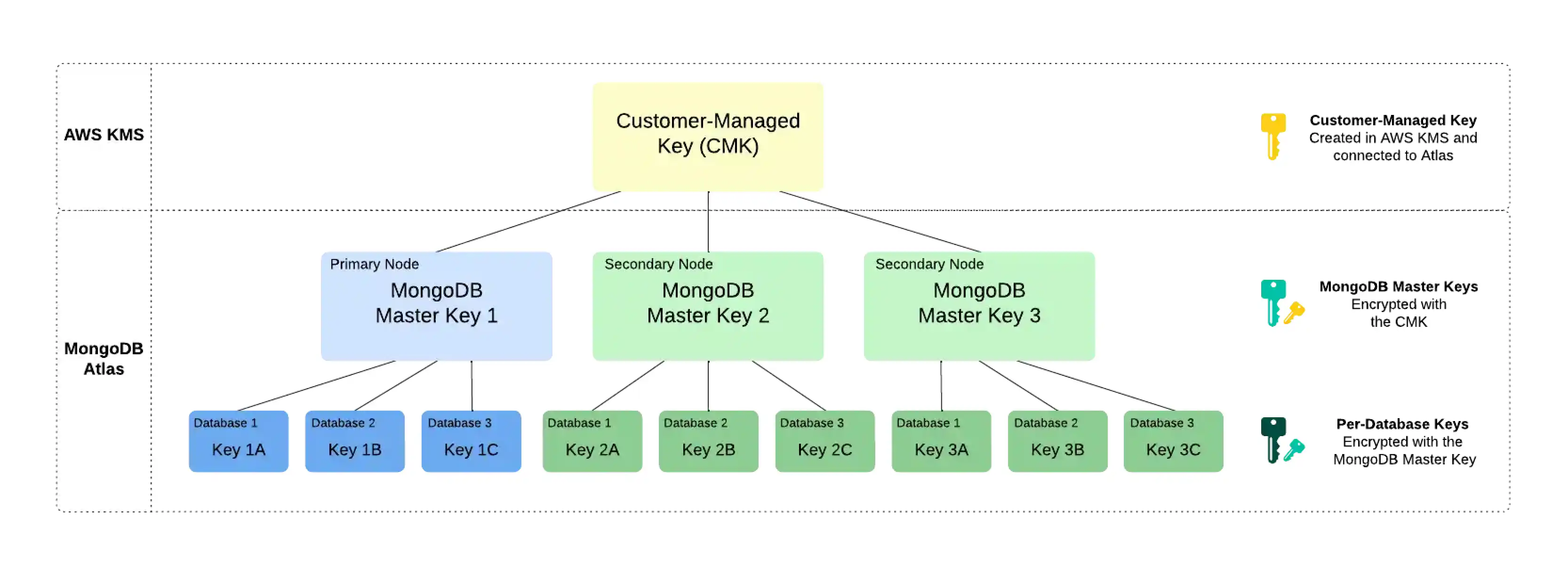

O gerenciamento de chaves do cliente no Atlas segue um processo chamado criptografia de envelope. Esse processo cria várias camadas de criptografia ao criptografar uma chave com outra chave. Para habilitar o gerenciamento de chaves do cliente, o Atlas usa as seguintes chaves de criptografia:

Customer-Managed Key (CMK)As chaves gerenciadas pelo cliente são chaves de criptografia que você cria, possui e gerencia no AWS KMS. Você cria a chave mestra do cliente no AWS KMS e a conecta ao Atlas no nível de projeto. Para saber mais sobre as chave mestra do clientes usadas no AWS KMS, consulte a documentação do AWS KMS.

O Atlas usa essa chave somente para criptografar as chaves mestras do MongoDB.

MongoDB Master KeyCada nó em seu cluster Atlas cria uma Chave Mestre MongoDB . As chaves mestres MongoDB são chaves de criptografia que um MongoDB Server usa para criptografar as chaves de criptografia por banco de dados. O Atlas salva uma cópia criptografada da chave localmente.

Essa chave é criptografada com a chave mestra do cliente e criptografa as chaves de criptografia por banco de dados.

Per-Database Encryption KeyCada nó no cluster do Atlas também cria uma chave de criptografia por cada banco de dados no seu cluster. O Atlas usa essas chaves para ler e gravar dados através do WiredTiger, que também criptografa e armazena essas chaves.

Essa chave é criptografada com a chave mestra MongoDB.

Exemplo

Considere a seguinte hierarquia de criptografia para um conjunto de réplicas de três nós. O Atlas usa a chave mestra do cliente do AWS KMS para criptografar uma chave mestra do MongoDB exclusiva para cada nó no cluster. Cada nó também contém três bancos de dados, cada um dos quais é criptografado com uma chave de criptografia única por banco de dados. Quando o cluster é inicializado, o Atlas descriptografa a chave mestra do MongoDB usando a CMK do AWS KMS e a fornece ao MongoDB Server.

Observação

Se você revogar o acesso do Atlas à chave mestra do cliente, o Atlas desliga os nós do seu cluster e você não poderá acessar seus dados até restaurar o acesso à chave mestra do cliente.

Alterne sua chave mestra do cliente AWS

Observação

Este recurso não está disponível para nenhuma das seguintes implantações:

M0clusters gratuitosClusters flexíveis

Instâncias sem servidor (obsoletas)

M2/M5Clusters compartilhados (obsoletos)

Para saber mais,consulte Limites.

Chave mestra MongoDB - Responsabilidade do MongoDB

Quando você utiliza seu próprio provedor de nuvem KMS, o Atlas gira automaticamente as chaves mestres MongoDB pelo menos a cada 90 dias. A rotação de suas chaves começará durante uma período de manutenção , se houver uma configurada. Adiar a manutenção (manual ou automaticamente) pode fazer com que a chave seja girada além da marca de 90dias. As chaves são giradas de forma contínua e o processo não exige que os dados sejam reescritos.

Seu AWS CMK - Sua responsabilidade

O Atlas não rotaciona automaticamente a chave mestra do cliente da AWS usada para encryption at rest fornecida pelo AWS.

Como melhor prática, o Atlas cria um alert para lembrar você de girar a chave mestra do cliente do AWS a cada 90 dias por padrão quando você habilita a criptografia em descanso em um projeto Atlas. É possível configurar o período desse alerta.

Você mesmo pode fazer a rotação do chave mestra do cliente do AWS ou configurar a instância do AWS KMS para fazer a rotação automática da chave mestra do cliente . Se você configurar a rotação automática da chave mestra do cliente do AWS, o período padrão para rotação é de aproximadamente 365 dias.

Se já configurou uma alternância automática de CMK na AWS e não deseja receber o alerta do Atlas para alternar sua CMK a cada 90 dias, você pode modificar o período-padrão de alerta para ser maior que 365 dias ou desabilitar o alerta.

Esta página explica como criar uma nova chave e atualizar o ID da chave mestra do cliente CMK no Atlas para trocar a CMK do seu projeto. Este método de rotação de chaves permite um controle mais preciso do intervalo de rotação do que a rotação automática da chave mestra do cliente CMK do AWS KMS.

Importante

Backups em nuvem com Encryption at Rest

Para clusters que usam Criptografia em descanso e Backup do seu cluster, o Atlas usa as credenciais de usuário do projeto CLM e do AWS IAM no momento do snapshot para criptografar automaticamente os arquivos de dados do snapshot. Essa é uma camada adicional de criptografia sobre a criptografia existente aplicada a todos os volumes de armazenamento e snapshots do Atlas.

O Atlas não criptografa novamente os snapshots com a nova chave mestra do cliente após a rotação. Não exclua a chave mestra do cliente antiga até verificar todos os clusters habilitados para backup no projeto em busca de snapshots que ainda usem essa chave mestra do cliente. O Atlas exclui backups de acordo com o agendamento de backup, a retenção e os snapshots on-demand. Depois que o Atlas excluir todos os snapshots que dependem de uma chave mestra do cliente específica, você poderá excluir essa chave mestra do cliente com segurança.

Procedimento

No Atlas, acesse a página Advanced do seu projeto.

Aviso

Melhorias na navegação em andamento

No momento, estamos lançando uma experiência de navegação nova e aprimorada. Se as etapas a seguir não corresponderem à sua visualização na UI do Atlas, consulte a documentação de visualização.

Se ainda não tiver sido exibido, selecione a organização que contém seu projeto no menu Organizations na barra de navegação.

Se ainda não estiver exibido, selecione seu projeto no menu Projects na barra de navegação.

Na barra lateral, clique em Advanced sob o título Security.

A página Avançado é exibida.

Atualize os detalhes do AWS CMK.

Insira as seguintes informações:

Campoem açãoAWS IAM role

Selecione uma função IAM da AWS existente que já tenha acesso às suas chaves KMS ou autorize uma nova função e conceda a essa função acesso às suas chaves KMS com as seguintes permissões:

Para saber mais,consulte Acesso baseado em role à sua chave de encriptação para um projeto.

Customer Master Key ID

Insira o ID da chave mestra do cliente da AWS.

Customer Master Key Region

Selecione a região AWS na qual você criou sua chave mestra do cliente da AWS.

O Atlas lista apenas as regiões do AWS que oferecem suporte ao KMS do AWS.

Clique em Save.

O Atlas exibe um banner no console do Atlas durante o processo de rotação da CMK. Não exclua ou desative a CMK até que suas alterações sejam implementadas.

Reconfigurar região do AWS KMS durante uma interrupção

Durante uma interrupção regional, sua região do Amazon Web Services KMS pode ficar indisponível. Se você habilitou a Encryption at rest usando o Gerenciamento de chaves do consumidor, poderá realizar operações de criptografia e descriptografia enquanto pelo menos um nó ainda estiver disponível. No entanto, se todos os nós ficarem indisponíveis, não será possível executar operações criptográficas. Um nó ficará indisponível se for reiniciado durante a interrupção.

Para colocar os nós indisponíveis em um estado saudável, você pode reconfigurar sua região atual do Amazon Web Services KMS para uma região disponível. Para alterar a região do KMS, a chave do Amazon Web Services KMS deve ser uma chave de várias regiões. Para criar uma chave de várias regiões, consulte a documentação do Amazon Web Services.

Observação

Não é possível converter uma chave de região única para uma chave multirregional.

Procedimento

Para reconfigurar sua região do Amazon Web Services KMS, complete as seguintes etapas no Atlas:

No Atlas, acesse a página Advanced do seu projeto.

Aviso

Melhorias na navegação em andamento

No momento, estamos lançando uma experiência de navegação nova e aprimorada. Se as etapas a seguir não corresponderem à sua visualização na UI do Atlas, consulte a documentação de visualização.

Se ainda não tiver sido exibido, selecione a organização que contém seu projeto no menu Organizations na barra de navegação.

Se ainda não estiver exibido, selecione seu projeto no menu Projects na barra de navegação.

Na barra lateral, clique em Advanced sob o título Security.

A página Avançado é exibida.

Próximos passos

Você pode usar uma chave gerenciada pelo cliente (CMK) do Amazon Web Services KMS em uma rede pública ou no AWS PrivateLink. Para saber mais, consulte o seguinte:

Tópicos relacionados

Para saber mais sobre a criptografia em repouso MongoDB, consulte Criptografia em repouso na documentação do servidor MongoDB.

Para saber mais sobre encryption at rest com backups em nuvem, consulte Mecanismo de armazenamento e criptografia de backup em nuvem.