Atlas는 기본적으로 미사용 상태의 모든 클러스터 저장과 스냅샷 볼륨을 암호화합니다. 클라우드 제공업체의 KMS를 MongoDB 암호화된 스토리지 엔진과 함께 사용하여 또 다른 보안 계층을 추가할 수 있습니다.

키 관리를 사용하여 미사용 데이터 암호화를 구성하면 Atlas 프로젝트에 대한 추가 요금이 발생합니다. 자세히 알아보려면 고급 보안을 참조하세요.

Atlas 프로젝트에 대해 미사용 데이터 암호화를 구성할 때 다음 고객 키 관리 제공자 중 하나 이상을 사용할 수 있습니다.

Atlas 프로젝트에 대해 하나 이상의 키 관리 제공자를 구성한 후, 암호화가 필요한 각 Atlas 클러스터에 대해 고객 키 관리를 활성화할 수 있습니다. 키 관리 제공자는 클러스터 클라우드 서비스 제공자와 일치하지 않아도 됩니다.

참고

고객 키 관리 활성화 비활성화하면 Atlas 초기 동기화 수행하여 클러스터 데이터를 다시 암호화합니다. 또한 클러스터 에서 MongoDB Search 및 MongoDB Vector Search 인덱스를 재구축합니다.

또는 M10 이상의 Atlas 클러스터가 Azure 리전에 배포된 프로젝트의 경우 Atlas 관리 API를 사용하여 AKV에 Azure Private Link를 자동으로 생성함으로써 Atlas가 Azure의 비공개 네트워크 인터페이스를 통해 AKV와 안전하게 통신하도록 할 수 있습니다. 자세한 내용은 Azure Key Vault를 사용하여 고객 키 관리를 참조하세요.

Atlas는 고객 관리형 암호화 키를 로테이션할 수 없습니다. 키 로테이션에 대한 지침은 키 관리 제공자의 설명서를 참조하세요. 프로젝트에서 고객 키 관리를 설정하면 Atlas에서 90일 키 로테이션 경고를 생성합니다.

KMS 제공자를 사용할 수 없게 되더라도 클러스터가 계속 실행되는 동안에는 클러스터가 비활성화되지 않습니다. 만약 클러스터를 다시 시작하기로 결정한 경우 KMS 제공자가 없으면 클러스터가 비활성화됩니다.

데이터 분류 수준 및 사용할 암호화 유형을 포함한 암호화 권장 사항에 대해 학습 Atlas 아키텍처 센터에서 Atlas 데이터 암호화 권장 사항을 참조하세요.

필요한 액세스 권한

고객 키 관리를 구성하려면 프로젝트에 대한 Project Owner 액세스 권한이 있어야 합니다.

2} 액세스 권한이 있는 사용자는 프로젝트에 자신을 으로 추가해야 Organization Owner Project Owner 합니다.

고객 키 관리로 Atlas 구성

키 관리를 사용한 미사용 데이터 암호화에는 유효한 키 관리 제공자 자격 증명과 암호화 키가 필요합니다. 이러한 세부 정보를 제공하고 고객 키 관리를 활성화하려면 다음을 따릅니다:

Atlas Advanced 에서 프로젝트 의 페이지로 이동합니다.

아직 표시되지 않은 경우 탐색 표시줄의 Organizations 메뉴에서 프로젝트가 포함된 조직을 선택합니다.

아직 표시되지 않은 경우 내비게이션 바의 Projects 메뉴에서 프로젝트를 선택합니다.

사이드바에서 Security 제목 아래의 Database & Network Access를 클릭합니다.

사이드바에서 Advanced를 클릭합니다.

고급 페이지가 표시됩니다.

(선택 사항) 옆에 있는 버튼을 Search Node Data Encryption 로 On 전환합니다.

AWS KMS를 사용하는 경우, 검색 노드의 모든 데이터에 대해 선택적으로 암호화를 활성화할 수 있습니다. 이 기능은 나중에 활성화할 수도 있습니다.

자세한 내용은 검색 노드에 대한 고객 키 관리 활성화를 참조하세요.

(선택 사항)Atlas 컨트롤 플레인에 대한 액세스를 허용합니다.

자세한 내용은 Atlas Control Plane에서 액세스 허용을 참조하세요.

Atlas Control Plane에서 액세스 허용

KMS 구성에 따라 프로젝트에 미사용 데이터 암호화를 활성화하기 위해 Atlas 컨트롤 플레인 IP 주소를 추가해야 할 수 있습니다. 이렇게 하면 Atlas가 KMS와 통신할 수 있습니다.

Atlas와 KMS 간의 통신을 활성화하려면 다음을 수행합니다.

Atlas 클러스터에 대한 고객 키 관리 활성화

고객 키 관리로 Atlas를 구성한 후에는 암호화하려는 데이터가 포함된 각 Atlas 클러스터에 대해 고객 키 관리를 활성화해야 합니다.

참고

해당 프로젝트의 클러스터에 대한 고객 키 관리를 사용하려면 Project Owner 역할이 있어야 합니다.

새 클러스터의 경우:

선택 사항: 새 클러스터 노드에서 IP 주소를 추가합니다.

키 관리 구성에 따라 Atlas 클러스터 노드 IP 주소를 클라우드 공급자 KMS 액세스 목록에 추가해야 할 수도 있습니다. 이렇게 하면 클러스터가 KMS와 통신할 수 있습니다.클러스터와 KMS 간의 통신을 활성화하려면 다음을 수행합니다.

ipAddresses엔드포인트로 GET 요청을 전송합니다. returnAllIpAddresses API 엔드포인트는 다음과 같이 새 클러스터 노드의 IP 주소 목록을 반환합니다.{ "groupId": "xxx", // ObjectId "services": { "clusters": [ { "clusterName": "Cluster0", "inbound": [ "3.92.113.229", "3.208.110.31", "107.22.44.69" ], "outbound": [ "3.92.113.229", "3.208.110.31", "107.22.44.69" ] } ] } } 반환된 IP 주소를 클라우드 제공자의 IP 액세스 목록에 추가합니다. 프로비저닝 계획이 롤백되기 전에 IP 액세스 목록을 수정해야 합니다.프로비저닝 계획이 IP 액세스 제한에서 롤백하기 전에 클러스터는 최대 3일 동안 프로비저닝을 시도합니다.

자세한 내용은 AWS, Azure 및 GCP를 사용하여 고객 키를 관리하기 위한 필수 구성 요소를 참조하세요.

참고

IP 액세스 목록을 업데이트하는 데 시간이 더 필요하다면 다음 방법을 활용할 수 있습니다:

IP 액세스 목록을 업데이트한 후 미사용 데이터 암호화 없이 클러스터를 프로비저닝한 다음 활성화합니다.

클라우드 제공자의 키 관리 서비스에서 더욱 포괄적인 IP 액세스 목록을 구성하고, 미사용 데이터 암호화를 사용하여 클러스터를 시작한 다음, IP 액세스 목록을 수정합니다.

기존 클러스터의 경우:

Atlas Clusters 에서 프로젝트 의 페이지로 이동합니다.

아직 표시되지 않은 경우 탐색 표시줄의 Organizations 메뉴에서 원하는 프로젝트가 포함된 조직을 선택합니다.

아직 표시되지 않은 경우 탐색 표시줄의 Projects 메뉴에서 원하는 프로젝트를 선택합니다.

사이드바에서 Database 제목 아래의 Clusters를 클릭합니다.

Clusters(클러스터) 페이지가 표시됩니다.

검색 노드에 대한 고객 키 관리 활성화

프로젝트에 대한 고객 키 관리를 구성할 때, 검색 노드에 대한 고객 키 관리를 사용하여 암호화 활성화 할 수도 있습니다. 이렇게 하면 인덱스를 포함한 MongoDB Search 및 MongoDB Vector Search 워크로드가 고객 관리형 키로 완전히 암호화됨 됩니다.

이 기능은 KMS 제공자 전반에서 사용할 수 있지만 검색 노드는 AWS에 있어야 합니다.

고객 관리형 키로 검색 노드 데이터 암호화를 활성화하는 방법은 다음과 같습니다.

Atlas Advanced 에서 프로젝트 의 페이지로 이동합니다.

아직 표시되지 않은 경우 탐색 표시줄의 Organizations 메뉴에서 프로젝트가 포함된 조직을 선택합니다.

아직 표시되지 않은 경우 내비게이션 바의 Projects 메뉴에서 프로젝트를 선택합니다.

사이드바에서 Security 제목 아래의 Database & Network Access를 클릭합니다.

사이드바에서 Advanced를 클릭합니다.

고급 페이지가 표시됩니다.

고객 키 관리로 미사용 데이터 암호화를 활성화하거나 구성을 편집하세요.

아직 고객 키 관리를 구성하지 않은 경우, 고객 키 관리로 Atlas를 구성하는 단계를 수행하세요.

또는 Encryption at Rest using your Key Management 옆의 Edit 버튼을 클릭하세요.

Save를 클릭합니다.

프로젝트 수준에서 검색 노드 데이터 암호화를 활성화한 후, Atlas는 검색 노드가 있는 신규 또는 기존 클러스터에 클러스터 암호화를 구성할 때 클러스터 수준에서 이를 활성화합니다. Atlas는 고객이 관리하는 키를 사용하여 검색 노드를 암호화하고 검색 인덱스를 재구축합니다. 이 프로세스의 길이는 인덱스의 크기와 수에 따라 달라집니다.

참고

프로젝트 수준에서 고객 키 관리를 비활성화하거나 고객 관리 키가 유효하지 않게 되면, Atlas는 클러스터를 일시 중지하고 검색 노드를 제거하여 데이터베이스 쿼리를 사용할 수 없게 만듭니다.

고객 키 관리를 다시 활성화하거나 키 구성을 수정하면 Atlas는 클러스터의 일시 중지를 해제하고, 새로운 검색 노드를 프로비저닝하며, 초기 동기화를 수행합니다. 초기 동기화가 완료되면 검색 기능이 재개됩니다.

암호화된 Atlas 클러스터에 노드 추가하기

복제본 세트 클러스터 또는 샤딩된 클러스터에 노드 또는 샤드를 추가합니다.

M10+ cluster에 투표 선택 가능 노드를 추가하거나 샤딩된 클러스터의 샤드 수를 늘릴 수 있습니다.

선택 사항: 새 클러스터 노드 또는 샤드에서 IP 주소를 추가합니다.

키 관리 구성에 따라 Atlas 클러스터 노드 IP 주소를 클라우드 공급자 KMS 액세스 목록에 추가해야 할 수도 있습니다. 이렇게 하면 클러스터가 KMS와 통신할 수 있습니다.클러스터와 KMS 간의 통신을 활성화하려면 다음을 수행합니다.

ipAddresses엔드포인트로 GET 요청을 전송합니다. returnAllIpAddresses API 엔드포인트는 다음과 같이 새 클러스터 노드 또는 샤드의 IP 주소 목록을 반환합니다.{ "groupId": "xxx", // ObjectId "services": { "clusters": [ { "clusterName": "Cluster0", "inbound": [ "3.92.113.229", "3.208.110.31", "107.22.44.69" ], // List<String> "outbound": [ "3.92.113.229", "3.208.110.31", "107.22.44.69" ] } ] } } 반환된 IP 주소를 클라우드 제공자의 IP 액세스 목록에 추가합니다. 프로비저닝 계획이 롤백되기 전에 IP 액세스 목록을 수정해야 합니다.프로비저닝 계획이 IP 액세스 제한에서 롤백하기 전에 클러스터는 최대 3일 동안 프로비저닝을 시도합니다.

자세한 내용은 AWS, Azure 및 GCP를 사용하여 고객 키를 관리하기 위한 필수 구성 요소를 참조하세요.

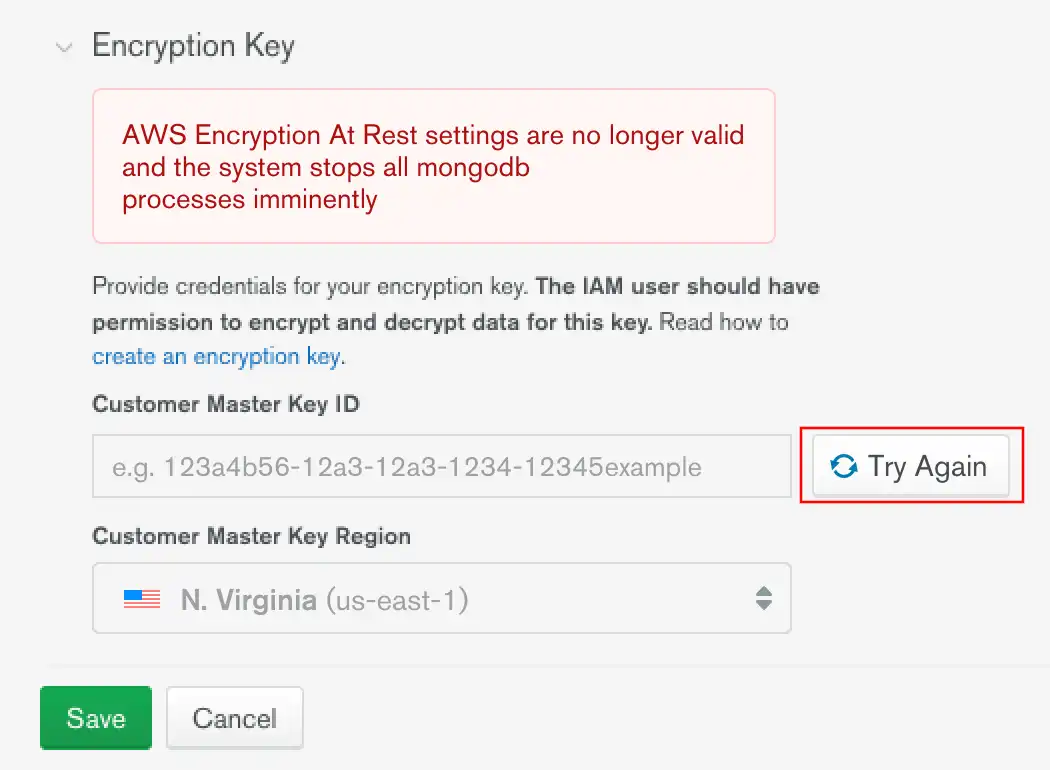

KMS 구성 유효성 검사

Atlas는 KMS 구성을 검증합니다.

자격 증명을 추가하거나 업데이트하는 경우.

15분마다.

미사용 데이터 암호화 API 엔드포인트를 통한 온디맨드.

Atlas는 다음 조건 중 하나가 존재하는 경우 예약된 다음 유효성 검사에서 모든 mongod 및 mongos 프로세스를 종료합니다.

키 관리 공급자 자격 증명이 유효하지 않게 된 경우

누군가 암호화 키를 삭제하거나 비활성화한 경우

Atlas가 키 관리 제공자에 연결할 수 없는 경우 Atlas는 프로세스를 종료하지 않습니다. Encryption at Rest KMS network access denied 경고는 KMS 네트워크 액세스 실패를 알릴 수 있도록 모든 새 프로젝트에 대해 기본적으로 활성화됩니다. 경고 설정을 구성할 수 있습니다.

Atlas가 클러스터를 종료하면 다음과 같은 이벤트가 발생합니다:

Atlas는 영향을 받는 모든 클러스터를 나열하는

Project Owner에 이메일을 전송합니다.Clusters 페이지에는 유효하지 않은 미사용 데이터 암호화 설정으로 인해 Atlas가 클러스터를 비활성화했다는 내용이 반영되어 있습니다.

비활성화된 클러스터에서는 데이터를 읽거나 쓸 수 없습니다. 디스크 및 인스턴스 크기 변경과 같이 비활성화된 클러스터에 대한 업데이트를 제출할 수 있습니다. 누군가 사용자의 암호화 키를 복원하면 Atlas는 이러한 변경 사항을 프로세스합니다. Atlas는 계속해서 유지 관리를 수행하고 보안 패치를 적용합니다. 비활성화된 클러스터는 모든 데이터를 유지하므로 계속해서 비용이 발생합니다.

참고

가상 머신 전원

클러스터가 비활성화되어 있는 동안 Atlas는 클러스터가 실행 중인 VM(가상 머신)을 중지하지 않습니다. Atlas는 서버를 재부팅하는 패치를 수행할 수 있지만 VM 전원은 재시작되지 않습니다.

데이터에 다시 액세스하려면 다음을 수행하세요.

고객 키 관리로 Atlas를 구성한 이후 자격 증명이 변경된 경우 자격 증명을 업데이트합니다.

키가 비활성화되었거나 삭제된 경우 키를 복원합니다.

구성을 업데이트한 후 Try Again을 클릭하여 이를 검증합니다. 그렇지 않은 경우 Atlas는 예정된 다음 검사에서 유효성을 검사합니다. Atlas가 구성이 유효하다고 판단하면 이후 모든 mongod 및 mongos 프로세스가 다시 시작됩니다.

경고

키가 삭제된 경우 해당 키를 복원하여 클러스터에 다시 액세스할 수 있습니다. 유효한 키가 없으면 고객 키 관리를 사용하여 키를 변경하거나 저장 시 암호화를 비활성화할 수 없습니다.

삭제된 키 복원

삭제된 키를 복원하려면 키 관리 제공자의 설명서를 참조하세요.

AWS KMS: 고객 마스터 키 삭제

Azure Key Vault: 삭제된 키 복구

GCP KMS: 주요 버전 삭제 및 복원

암호화된 백업

Atlas는 모든 스냅샷 볼륨을 암호화합니다. 이렇게 하면 디스크에 있는 클러스터 데이터를 보호할 수 있습니다. 클라우드 제공자의 KMS를 사용하여 다음을 수행할 수 있습니다.

백업을 저장하는 스냅샷 스토리지 볼륨을 암호화합니다.

스냅샷의 데이터 파일을 암호화합니다.

암호화된 스냅샷에 액세스합니다. 자세한 내용은 암호화된 스냅샷 액세스를 참조하세요.

스냅샷을 생성할 당시 활성화된 키를 사용하여 스냅샷을 복원합니다.

PIT 복원 oplog 데이터를 암호화합니다.

유효하지 않은 키로 암호화된 스냅샷은 복원할 수 없습니다.

시간마다 백업하는 기본 스냅샷 예정 지정할 수 있습니다.6

참고

암호화됨 스냅샷은 암호화되지 않은 스냅샷과 동일한 방식으로 다운로드 할 수 있습니다. 보안 모범 사례로 프로젝트 의 암호화 키 에 대한 역할 기반 액세스 사용하는 것이 좋습니다.

스냅샷을 다운로드하는 방법을 알아보려면 로컬로 다운로드한 스냅샷에서 복원을 참조하세요.

고객 키 관리 및 클라우드 백업에 대해 자세히 알아보려면 다음을 참조하세요.